Если у вас возникли вопросы, или появилось предложение, напишите нам

Основные сведения

В современном информационном обществе для выполнения различных задач довольно часто используются виртуальные машины – они эргономичны, т.е. занимают относительно немного места на диске, но выполняют такой же объем вычислений, как и обычные физические СВТ. Можно сказать, что виртуальные системы расширяют границы возможностей пользователя (работника). Они удобны и не требуют специализированных навыков в работе.

В виртуальных средах также, как и в физических, хранится огромное количество различного рода информации и совершается множество вычислений и действий. Поэтому виртуальные среды нуждаются в защите наряду с физическими.

Для защиты виртуальных сред также, как и для физических, необходимо построить доверенную вычислительную среду.

Однако инфраструктуры виртуализации, в частности VMware vSphere, имеют в плане защиты информации отличие от физических инфраструктур: процесс их загрузки разнесен в пространстве и во времени. Создание и поддержание доверенной вычислительной среды в таких системах требует применения специально предназначенных для этого средств.

Компания ОКБ САПР предлагает специальное решение, способное построить доверенную среду, на основе принципа непрерывности контрольных процедур, и защитить инфраструктуру виртуализации VMware vSphere 6.7 – СПО «Аккорд‑В.».

СПО «Аккорд-В.»

Особенность «нового слоя»

СПО «Аккорд-В.» предназначено для защиты инфраструктур виртуализации, построенных на базе платформы виртуализации VMware vSphere 6.7.

СПО «Аккорд-В.» предназначено для выполнения большинства требований ФСТЭК, и не мешает продуктам, необходимым для выполнения оставшихся (что значительно упрощает проектирование системы).

В состав СПО «Аккорд-В.» входят:

- сервис регистрации событий;

- программное обеспечение (ПО) управления;

- агенты защиты ESXi серверов.

Возможности

СПО «Аккорд-В.» предназначено для выполнения основных функций защиты на основе:

- доверенной загрузки всех элементов ВМ инфраструктуры виртуализации;

- контроля целостности оборудования ВМ, а также BIOS и MBR ВМ, выполняемого до их запуска;

- регистрации событий о действиях в инфраструктуре виртуализации (на серверах vCenter и ESXi), а также событий агентов СПО «Аккорд-В.»;

- идентификации и аутентификации администратора безопасности при входе на ESXi сервера;

- создания и восстановления резервных копий баз данных агентов СПО «Аккорд‑В.» на ESXi серверах.

- управления размещением и перемещением исполняемых виртуальных машин между контролируемыми СПО «Аккорд-В.» серверами виртуализации путем контроля запуска ВМ.

СПО «Аккорд-В.» не ограничивает в целях безопасности возможностей инфраструктуры виртуализации, оставляя доступными все ее преимущества.

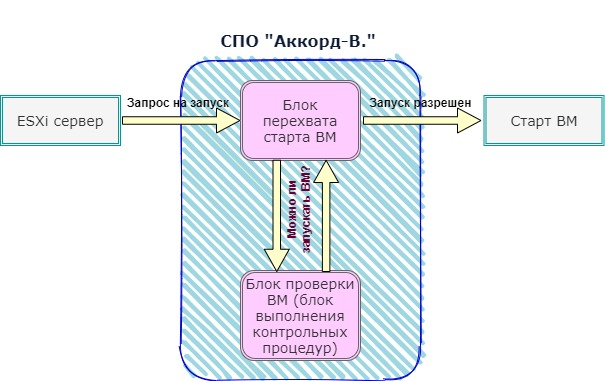

Принцип действия «Аккорд-В.»

В момент включения виртуальной машины агент СПО «Аккорд-В.», входящий в состав блока перехвата управления СПО «Аккорд-В.», осуществляет перехват старта виртуальной машины (ВМ).

После чего управление переходит блоку проверки ВМ, который, в свою очередь, проверяет разрешено ли ВМ включение на данном ESXi сервере т.е. осуществляет, таким образом, контроль миграции, а также проверку файлов BIOS, конфигурации оборудования, MBR и файлов на диске виртуальной машины (в зависимости от поставленных на контроль объектов).

По завершении проверки ВМ результат выполнения контрольных процедур возвращается в блок перехвата старта.

На основании полученного результата и принимается решение о разрешении или запрете включения ВМ.

Если ВМ разрешено включиться, то блока перехвата старта инициирует ее включение путем вызова соответствующей программы, входящей в состав СПО «Аккорд‑В.».

СПО «Аккорд-В.» легко установить и настроить. Интерфейс прост в восприятии и не вызывает серьезных затруднений в работе специалистов любого уровня подготовки и квалификации. СПО «Аккорд-В.» не помешает работе других сервисов и программ, что является его несомненным преимуществом.

Недостатком СПО «Аккорд‑В.» является лишь то, что данный продукт способен защитить только ВМ. Как быть, если для защиты системы потребуется обеспечить, например, доверенную загрузку ОС физического компьютера, на котором находится инфраструктура виртуализации, или же ограничить доступ пользователей к ресурсам ПК и ВМ?

На сегодняшний день, чтобы привести защиту инфраструктуры виртуализации в соответствие требованиям регуляторов (руководящие документы и приказы ФСТЭК), необходимо полагаться не на один продукт, а на совокупность решений.

Компания ОКБ САПР располагает продуктами, которые в совокупности могут обеспечить доверенную среду инфраструктуры виртуализации.

Совокупность решений «Аккорд-В.»

Совокупность решений (СР) «Аккорд‑В.» для защиты среды виртуализации – это, в первую очередь, решение, способное обеспечить доверенную вычислительную среду одновременно и в физической инфраструктуре, и в инфраструктуре виртуализации.

СР «Аккорд‑В.» – это комплексное решение, включающее в себя все необходимые элементы для реализации требований по защите информации.

СР «Аккорд-В.» дополняет продукт СПО «Аккорд-В.» в части обеспечения доверенной загрузки физической среды и разграничения доступа персонала к ресурсам «реального» СВТ и ВМ.

СР «Аккорд-В.» представляет собой отказоустойчивое и слаженное решение, которое не мешает другим продуктам и решениям работать в вычислительной среде.

Состав СР «Аккорд-В.» зависит от пожеланий Заказчика. В общем случае СР «Аккорд-В.» состоит из следующих решений:

- модуля доверенной загрузки («АМДЗ», «Инаф»);

- ПО разграничения доступа (СПО «Аккорд Win64 K» / ПАК «Аккорд Х» / СПО «Аккорд Х К»);

- СПО «Аккорд В.»;

- ПАК АРМ АБИ, предназначенного для управления СПО «Аккорд-В.», ПАК «Аккорд Win64» / ПАК «Аккорд-Х», ПАК «Аккорд-АМДЗ», ПАК «ИНАФ». Данный вариант предназначен для установки на сторонний сервер организации Заказчика.

Стоит отметить, что система защиты СР «Аккорд-В.» (также, как и система защиты СПО «Аккорд‑В.») не ограничивает в целях безопасности возможностей инфраструктуры виртуализации, оставляя доступными все ее преимущества

Возможности

СР «Аккорд-В.» реализует следующие механизмы защиты [1]:

- доверенная загрузка и контроль целостности всех элементов инфраструктуры виртуализации;

- разграничение доступа администраторов инфраструктуры виртуализации (АВИ) и администраторов безопасности информации (АБИ);

- разграничение доступа пользователей внутри виртуальных машин;

- механизмы дискреционного/мандатного контроля доступа пользователей и процессов к защищаемым объектам инфраструктуры виртуализации, включая ресурсы внутри ВМ;

- механизм очистки оперативной и внешней памяти путём записи маскирующей информации в память при её освобождении (перераспределении);

- аппаратная идентификация всех пользователей и администраторов инфраструктуры виртуализации.

Принцип действия

Каждое из решений, входящих в состав СР «Аккорд‑В.», является самостоятельным продуктом, призванным решить определенную цель. А в совокупности эти решения становятся средством, основанным на принципе непрерывности контрольных процедур и обеспечивающим контроль целостности и доверенную загрузку как физического оборудования, так и инфраструктуры виртуализации:

- на физическом уровне выполняется контроль целостности оборудования физических серверов, затем – файлов ОС;

- на виртуальном уровне – проверяются файлы BIOS и конфигурации оборудования, затем MBR и файлы ОС ВМ.

Данный механизм позволяет получить доверенную изолированную программную среду внутри виртуальных машин.

Попытка дискредитации хотя бы одного из «слоев» механизма контроля приводит к блокировке работы инфраструктуры виртуализации

Адаптируемое решение

СР «Аккорд‑В.» позволяет защищать инфраструктуры виртуализации, дополненные различными подсистемами. Например, VDI (Horizon View, XenDesktop), антивирусы (Deep Security, Касперский для виртуальных сред) или средства резервирования (Acronis backup, Veeam backup).

Подробнее с решением можно ознакомиться, задав вопросы с помощью любой из форм обратной связи, представленных на сайте, или договорившись с нами о проведении семинара – для этого напишите нам на okbsapr@okbsapr.ru.

Управление доступом к системе управления инфраструктурой виртуализации

При проектировании системы безопасности инфраструктуры виртуализации архитектор сталкивается с рядом проблем, среди которых всегда присутствуют:

- проблема «суперпользователя»– то есть сосредоточение максимальных привилегий в рамках одной роли (пользователя). Для большинства систем такое положение неприемлемо, Администратор безопасности информации (АБИ) должен иметь возможность ограничивать действия Администратора инфраструктуры виртуализации (АВИ): запрещать критичные для безопасности действия и разрешать некоторые только по согласованию, например, удаление виртуальной машины (нарушение целостности и доступности) или экспорт ее на диск (нарушение конфиденциальности).

- проблема сегментирования– то есть разбиения системы на сегменты и обеспечения их изоляции. Так как система может содержать различную информацию (иерархически категорируемую, то есть разного уровня секретности, или неиерархически, то есть разного вида), может возникнуть ситуация, при которой она будет «перемешана». Например, случайное или умышленное переключение секретной ВМ в подсеть к несекретным или миграция ВМ разработчика на хранилище бухгалтерии.

К сожалению, данные проблемы не могут быть эффективно решены средствами самой инфраструктуры виртуализации. В итоге приходится подходить к вопросу «нестандартно», что ведет либо к дополнительным затратам, либо к снижению эффективности использования средств виртуализации, либо к введению дополнительных организационных мер усложняющих работу АБИ. По этой причине логичным шагом является перенимание опыта из смежных областей и использование наложенного средства защиты для ухода от описанных проблем.

ПАК «Сегмент-В.»

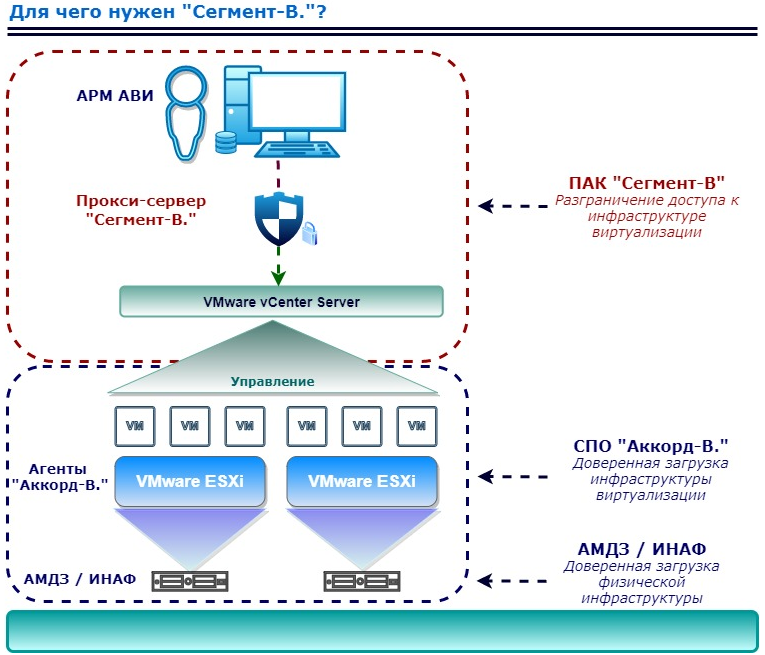

Таким средством для инфраструктур виртуализации на базе VMware vSphere (версий 5.x и 6.x, для версии 6.5 и выше поддержана работа с HTML5 клиентом) является программно-аппаратный комплекс «Сегмент-В.».

ПАК «Сегмент-В.» представляет собой комплекс программных и аппаратных средств, предназначенный для разграничения доступа пользователей к объектам инфраструктуры виртуализации VMware vSphere. При этом комплекс обеспечивает защиту от утечек информации, предоставляя возможность работы под одной учетной записью с различными сегментами инфраструктуры виртуализации, запрещая их смешивание.

«Сегмент-В.» не требует установки дополнительного ПО на АРМ администраторов инфраструктуры и позволяет «бесшовно» интегрировать систему защиты в инфраструктуру виртуализации vSphere. При этом поддерживается режим Linked mode для vCenter, а также сохраняется возможность использования vCenter в качестве виртуальной машины (в том числе VCSA – VMware vCenter Server Appliance).

Основу комплекса составляет прокси-сервер, устанавливаемый в разрыв между vCenter сервером и рабочим местом администратора инфраструктуры виртуализации.

Возможности

В программно-аппаратном комплексе «Сегмент-В.» реализованы следующие механизмы защиты:

- идентификация/аутентификация пользователей управляющих инфраструктурой виртуализации;

- управление миграцией виртуальных машин;

- регистрация событий в инфраструктуре виртуализации;

- разграничение доступа к объектам инфраструктуры виртуализации:

- мандатное (иерархические и неиерархические метки);

- дискреционное (более 20 действий);

- сегментирование инфраструктуры виртуализации (т.е. запрет смешивания информации из различных Сегментов). При этом система защиты:

- работает «прозрачно» (т.е. не требуется дополнительное ПО для работы АВИ);

- поддерживает отказоустойчивые кластерные конфигурации;

- позволяет работать с любым вариантом инфраструктуры VMware vSphere (VCSA / Windows vCenter / Linked режим / Standalone ESXi).

Поэтому можно быть уверенным в том, что «Сегмент-В.» не ограничивает в целях безопасности возможностей инфраструктуры виртуализации, оставляя доступными все ее преимущества.

Принцип действия «Сегмент-В.»

Общий принцип работы показан далее на рисунке:

При доступе администратора инфраструктуры виртуализации к сервисам vCenter и настройкам ESXi прокси‑сервер, входящий в состав ПАК «Сегмент‑В.», осуществляет перехват команд управления vCenter/ESXi.

При этом на основе заранее заданных правил разграничения доступа выполняется проверка разрешено ли данному пользователю получить доступ к ресурсам инфраструктуры виртуализации: выполняются процедуры идентификации и аутентификации, а также обеспечивается динамический контроль целостности исполняемых файлов из состава ПАК «Сегмент-В.».

Параллельно с этим проверяется разрешено ли ВМ включение на данном ESXi сервере, т.е. осуществляет контроль миграции виртуальной машины.

По завершении проверки принимается решение о разрешении или запрете доступа пользователя к тому или иному ресурсу инфраструктуры виртуализации.

Законченное решение

ПАК «Сегмент-В.» – самодостаточное решение. Требуется лишь настроить приобретенный сервер или «развернуть» новую ВМ. Отсутствуют скрытые затраты (например, на ОС).

Отказоустойчивое решение

ПАК «Сегмент-В.» поддерживает кластерную конфигурацию, что обеспечивает автоматическое переключение на резервный сервер в случае непредвиденных ситуаций.

Универсальное решение

ПАК «Сегмент-В.» поддерживает любые исполнения инфраструктуры виртуализации: VCSA / Linked Mode / Standalone ESXi. При этом решение не усложняет работу АВИ (отсутствуют какие-либо агенты).

[1] Приведен список основных возможностей, с полным списком можно ознакомиться в документации на комплекс.

к надстройке

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.