Если у вас возникли вопросы, или появилось предложение, напишите нам

Что угрожает флешкам

Храните данные в секрете!

Есть секреты? Личные? Секреты фирмы? Профессиональные секреты?

Технология «Секрет» поможет сохранить их.

Секрет. Если Вам есть что скрывать

Чтобы наглядно продемонстрировать принципиальные преимущества защитных механизмов «Секрета», сравним эффективность противодействия перечисленным выше атакам традиционными способами и с применением «Секретов».

- Находка или кража носителя

- Отъем носителя

- Завладение оставленным без присмотра устройством

- Завладение носителем путем мошенничества и социальной инженерии

- Покупка носителя у мотивированного инсайдера

Находка или кража

Потерять маленькое устройство очень просто, тем более если пользователь по характеру не очень внимательный и собранный.

Потеряв флешку, невозможно быть уверенным ни в том, потеряна она или украдена, ни в том, что случайно нашедший ее человек не воспользуется записанными данными.

Очевидно, что в этой ситуации совершенно не успокаивает наличие в системе USB-фильтров. Это утешение звучит даже несколько издевательски.

Насколько в этой ситуации может успокоить PIN-код – вопрос философский. Примерно на столько же, насколько успокоительна мысль, что, скорее всего, никто не станет поднимать валяющуюся флешку и скоро ее просто раздавят. Хорошо, если так, а если нет, то PIN-код подберут, и очень легко. Предназначенные для этого программы сегодня есть у каждого студента.

Теоретически можно бороться с этим, увеличивая длину PIN-кода. Но чем длиннее PIN-код, тем выше вероятность того, что он записан на корпусе флешки.

Биометрия. Отпечаток пальца «подобрать» сложнее, чем PIN-код. Но если задуматься о том, как может быть реализована биометрическая аутентификация в обычной флешке, то становится предельно ясно, что эталон хранится на самой же флешке (флешке больше негде его хранить), а сравнение производится в оперативной памяти ПК (так как у флешки нет своих вычислительных ресурсов).

Все следствия очевидны:

- у системы есть доступ к флешке до аутентификации (иначе как она получит эталон?),

- решение «сошлось» принимается в оперативной памяти компьютера.

Это значит, что на специально подготовленном компьютере (иными словами, на своем компьютере) злоумышленник сможет открыть флешку.

Шифрование данных на флешке. Пожалуй, самый убедительный из традиционных способов. Однако ограничения у этого способа все те же, что описаны выше в отношении биометрии.

Где-то на флешке хранится ключ, на котором в оперативной памяти ПК будут расшифровываться данные. Чтобы система получила доступ к ключу, нужно корректно аутентифицироваться. Таким образом, шифрование вообще никак не повышает защищенности флешки с PIN-кодом или «пальцем», так как задача сводится к предыдущему случаю – передать данные о корректной аутентификации.

Как же обстоит дело в случае применения «Секрета»?

Злоумышленник добыл «Секрет» и подключает его к своему «специально обученному» компьютеру. Допустим, это «Секрет Особого Назначения» (так как если это «Секрет фирмы», то никакого диска в списке дисков не появится вообще, а только в Диспетчере устройств появится что-то странное).

Злоумышленник видит, что на флешке что-то записано.

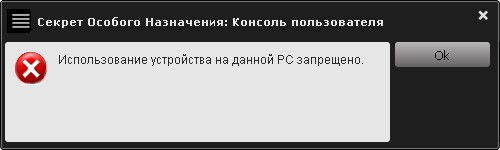

Может прочитать документацию и понять, что дело плохо, это «Секрет», а не просто флешка. При запуске консоли пользователя, он увидит сообщение:

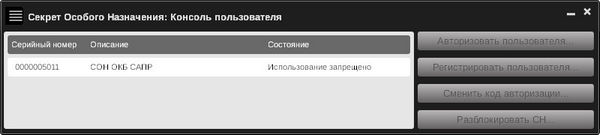

Функции консоли задизейблены:

И главное – никакой пин-код не запрашивается, подбирать специальными средствами нечего.

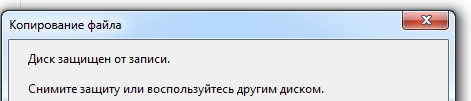

Даже просто записать что-то на диск не получится.

Единственное, что может предпринять злоумышленник – постараться подобрать пароль администратора, поскольку консоль администратора доступна всегда. Однако средства перебора и тут не помогут, так как после каждых трех попыток устройство придется переподключать к USB-порту. Полный перебор при таком порядке действий займет пару десятков лет.

Если найденный (украденый) «Секрет» – это «Секрет фирмы», то злоумышленник увидит в Диспетчере устройств это:

Или это (если у него тоже вдруг есть «Секрет фирмы»):

Отъем носителя

Предполагать случай отъема не хочется.

Однако надо отдавать себе отчет в том, что злоумышленник понимает: за такую мелочь, как флешка, скорее всего, человек не будет биться до последнего, и в общем случае сработает вариант отобрать и, оказав психологическое давление (а сам факт отъема окажет на большинство людей известное психологическое давление!), выяснить PIN-код, если он имеется.

Что может спасти данные, если с флешкой (не хочется писать «с Вами», чтобы не накликать) такое случилось?

Для человека, не остановившегося перед силовыми действиями, «выяснить» PIN-код не вызовет затруднений.

Фантазировать насчет биометрии – не хочется совершенно.

Шифрование не поможет по тем же причинам: выяснить данные, необходимые для доступа к ключу, не сложно.

Как же обстоит дело в случае применения «Секрета»?

Смело отдавайте флешку и не подвергайтесь опасности физического воздействия. Смело называйте PIN-код. Пускай злоумышленник уносит все это.

В общем случае силовые меры неприятны и самому злоумышленнику тоже, поэтому, скорее всего, отняв флешку и выяснив аутентифицирующую информацию, он с бывшим владельцем расстанется.

А на его компьютере «Секрет» не примонтируется и не запросит PIN-код.

Конечно, не исключено, что, вспылив, он бросится к владельцу «Секрета» выяснять отношения, но вполне логично, что уже подвергшийся угрозе от него человек заручится к этому времени поддержкой как минимум друзей, а лучше – специальных силовых ведомств.

Завладение оставленным без присмотра устройством

Наверное, самый распространенный способ получить чужую флешку – это взять ее там, где пользователь ее бросил «на 5 минут», вздремнув или отойдя попить кофе.

С точки зрения противодействия злоумышленнику этот случай не отличается от случая с кражей. С точки зрения действий злоумышленника по обходу этих защитных мер и получению доступа к диску флешки – тоже.

Однако есть существенная деталь, заставляющая рассматривать эту ситуацию как отдельную. В случае с кражей или потерей владелец устройства знает о том, что инцидент произошел. В описываемой же ситуации вполне реализуемо представить все так, будто никакого инцидента и не было. Пользователь видит флешку на месте и не имеет ни малейших оснований для опасений, что его данные стали кому-то известны, а возможно, искажены, а возможно, флешка заражена вирусами или иными вредоносными программами.

С точки зрения этой особенности необходимо отдавать себе отчет в том, что если для подбора PIN-кода или иной аутентифицирующей информации для доступа к данным (или к ключу для расшифрования данных) компьютер (ноутбук) злоумышленника должен быть снабжен минимальным инструментарием, а сам злоумышленник должен иметь минимальную квалификацию, то для того, чтобы записать на флешку вредоносный код или просто заразить ее вирусами, ничего этого не нужно.

Как уже упоминалось выше, любая флешка с аутентификационными механизмами должна «пускать» к себе систему ПК, так как верификация предъявленных аутентифицирующих данных должна производиться в оперативной памяти компьютера, в которую необходимо загрузить эталон, хранящийся на флешке (система должна получить доступ к флешке, чтобы получить данные для проведения аутентификации).

У системы есть доступ к флешке, значит, есть он и у вредоносного ПО. Game over.

Как же обстоит дело в случае применения «Секрета»?

До успешного прохождения взаимной аутентификации «Секрета» с компьютером и успешной аутентификации пользователя в устройстве – взаимодействие производится только с модулем аутентификации «Секрета», который физически отделен от флеш-памяти. Открытая часть диска находится в режиме read only – только чтение, поэтому записать на нее вирус нельзя, закрытая часть диска при этом не примонтирована и недоступна системе – ни на чтение, ни на запись.

Злоумышленник может экспериментировать с устройством сколько угодно, но на диск устройства при этом ничего не запишется, пока злоумышленник не пройдет все этапы аутентификации.

Ну а тот факт, что и пройти все этапы аутентификации ему не удастся, был уже доказан выше.

Заметим, что для случаев, когда важно не только не допустить успешной реализации такой атаки, но и знать обо всех попытках атак, в продукте «Секрет Особого Назначения» ведется аппаратный журнал событий, в котором фиксируются все без исключения попытки подключения устройства к различным компьютерам – вне зависимости от того, успешной или нет была попытка.

Если у Вас возникли хоть малейшие подозрения (флешка, кажется, лежала не совсем здесь) – их можно проверить, чтобы знать точно.

Завладение путем мошенничества и социальной инженерии

По сути дела, это «мягкий» вариант «отъема», отягченный, впрочем, дополнительными обстоятельствами:

- пострадавший не знает (во всяком случае, в первый момент), что стал жертвой покушения, – и не предпринимает своевременных мер;

- при определенной квалификации мошенник может выстроить многоступенчатый сценарий атаки на систему, включающий не только единовременное завладение флешкой, но также и подмену данных, то же заражение системы или внедрение в нее нужных ему закладок.

Очевидно, что, если флешки с PIN-кодом, биометрией и шифрованием бессильны в случае отъема и кражи, бессильны они и в этом случае. Наоборот, доверяя злоумышленнику, пользователь не только введет PIN-код и приложит палец, но и проследит, чтобы у злоумышленника все было хорошо.

Как же обстоит дело в случае применения «Секрета»?

Возможны два сценария развития событий в зависимости от того, как построена система работы с «Секретами» в организации.

Если пользователь не знает, как организована система защиты (в принципе, пользователям знать это не обязательно, это вопрос администраторов безопасности информации), а работает просто по факту – «на легальных компьютерах работать сможешь, на нелегальных – нет», он подумает, что либо компьютер нелегальный (и заподозрит злоумышленника), либо флешка сломалась. Так или иначе, даже будучи предельно доверчивым, помочь злоумышленнику открыть «Секрет» он не сможет.

Если же пользователь в курсе, как работает «Секрет» (допустим, владелец не делает из этого тайны или пользователь просто читал про «Секреты» для себя), то он со всей очевидностью поймет: человек, который его склоняет отдать флешку, либо будет ее использовать в рамках легальной системы, а значит, «свой», либо не сможет использовать «Секрет». Если мошенник настолько искусен, что убедит пользователя, что правда все же на его стороне, пользователь будет вынужден обратиться к администратору, чтобы внести компьютер мошенника в число разрешенных, и факт мошеннических действий выплывет наружу.

Покупка у мотивированного инсайдера

К сожалению, феномен мотивированного инсайдера является частью нашего мира, как бы ни хотелось верить своим сотрудникам безоговорочно. Эта беда может случиться. И не стоит говорить о том, что обманутое доверие может быть более горькой утратой, чем материальный ущерб.

И совершенно невозможно спорить с тем, что ни PIN-код, ни биометрическая аутентификация, ни зашифрование/расшифрование данных на флешке на основании введенных аутентификационных данных пользователя не могут защитить от того, что легальный пользователь сам может отдать флешку заинтересованным лицам на привлекательных для себя условиях, или скопирует данные на домашний компьютер и отправит куда-то по почте, или принесет в информационную систему какие-то программы или данные в интересах третьих лиц.

Легальный пользователь – полновластный хозяин флешки.

Неужели с этим нужно смириться и подозревать всех, кто работает с флешками, каждый раз, когда они унесли их домой? Ведь проверить, «было или не было?», невозможно.

Как же обстоит дело в случае применения «Секрета»?

Основной этап системы контроля доступа в «Секрете», если это «Секрет фирмы» – взаимная аутентификация «Секрета» и компьютера. В «Секрете» есть база компьютеров, а на компьютерах – база «Секретов». Только после того, как «Секрет» опознал компьютер, который для него разрешен, а компьютер опознал «Секрет», которому можно на нем работать, процедура контроля доступа переходит к стадии аутентификации пользователя. В случае с «Секретом Особого Назначения» – аутентификация компьютера производится «Секретом», а аутентификация «Секрета» может производиться другими средствами, установленными на компьютер, если это нужно.

То есть будь пользователь абсолютно легальным – «Секрет» даже и не узнает об этом, если подключить он (пользователь) его («Секрет») пытается к «постороннему» компьютеру.

В таком случае просто бессмысленно уносить «Секрет» с собой. А если случайно и унесли, то можно не мучиться подозрениями, все равно «Секрет» нигде не примонтировался бы, если бы пользователь даже и захотел его поиспользовать, пользуясь случаем.

Если же владелец хочет не только иметь уверенность в том, что флешка не была использована на чужих компьютерах, но и иметь возможность в любой момент проверить честность своих сотрудников – проверить, не пытались ли они сделать что-то подобное, то этого можно добиться, используя «Секрет Особого Назначения». В «Секрете Особого Назначения» в специальном аппаратном журнале администратор может увидеть записи обо всех случаях подключений, даже неудачных. Это даст возможность не сомневаться, а проверить – и убедиться в добросовестности своих сотрудников. Мы знаем, как важно доверять своей команде, и создали инструмент борьбы с сомнениями.

Люди – это не «человеческий фактор», а то, что намного важнее любых устройств. А самое главное – их практически невозможно переделать. Они все равно будут терять и забывать флешки, из лучших побуждений подключать их к небезопасным компьютерам, доверять тому, кому не нужно доверять, и делать еще массу очень человеческих вещей. Людей нельзя переделать. Значит, нужно переделать устройства.

Так мы и поступили, создав «Секреты».

к надстройке

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.