Доклады, выступления, видео и электронные публикации

ОКБ САПР: платформы разумных ограничений

Решения, о которых пойдет речь, построены на общем подходе ОКБ САПР к технической защите информации: уязвимость компьютеров (в самом широком понимании слова «компьютер») является архитектурной, и она свойственна любой реализации машины Тьюринга – универсального исполнителя, а значит, блокироваться она может только путем изменения архитектуры [1].

Как конкретно целесообразно ограничивать универсальность в пользу защищенности в том или ином случае – покажем на материале платформенных решений ОКБ САПР. Подробно обо всем этом см. [2].

Аппаратные модули доверенной загрузки

Первое – и хронологически и по распространенности – это аппаратные модули доверенной загрузки, представляющие собой реализацию резидентного компонента безопасности – автономного примитивного перенастраиваемого устройства с защищенной памятью, способного изменить архитектуру компьютера на время старта, сделав тем самым старт защищенным. Аппаратные модули доверенной загрузки являются СДЗ уровня платы расширения по терминологии ФСТЭК России. Основные на сегодняшний день модели также имеют сертификат ФСБ России как АПМДЗ класса 1Б.

В системе может быть потребность в доверенном ПО любого типа. Общий фундамент доверия – это доверенная загрузка из доверенного источника. «Аккорд-АМДЗ» обеспечивает и то, и другое – является доверенным источником, так как имеет защищенную память большого размера, и является устройством, контролирующим процесс загрузки. В настоящий момент в базовом варианте «Аккорд-АМДЗ» достаточно ресурсов (памяти и обработчиков аппаратных интерфейсов) для размещения кода BIOS непосредственно в памяти контроллера и предоставления центральному процессору возможности работы с эталонным BIOS и только в рамках назначенных политик.

Новый взгляд на USB-устройства

Главная задача технической защиты информации заключается в том, чтобы делать из универсальных устройств специализированные, то есть доступные для использования не всем, не всегда, не для любых задач, и так далее. Подход ОКБ САПР к созданию защищенных USB-устройств основан на управлении двумя принципиальными для таких устройств параметрами:

- атрибутами доступа к памяти (Read Only, Read Write, Add Only);

- протоколом доступа пользователя к памяти (всем и везде; только зарегистрированным; всем, но только на зарегистрированных компьютерах; зарегистрированным с разными ролями – доступ с разными правами, и так далее).

При этом мы можем разбивать память устройства на разделы, и управлять обоими параметрами для каждого раздела отдельно. Это дает возможность создать целый спектр продуктов.

- Защищенные USB-накопители, для которых главным свойством является возможность ограничить те СВТ, на которых устройство будет работать. К ним относится семейство защищенных флешек «Секрет» и специализированные ответвления – «Программно-аппаратный журнал» (ПАЖ) и «Идеальный токен».

А) Защищенные флешки «Секрет» в настоящее время представлены двумя продуктами – «Секрет фирмы» и «Секрет Особого Назначения». Первое решение является сетевым и включает в себя сервер аутентификации, АРМ Эмиссии, развитую систему управления и администрирования в рамках корпоративной сети. «Секрет Особого Назначения» – это автономное устройство, которое может использоваться на любом ПК, который будет разрешен администратором, вне зависимости от того, находится ли он в корпоративной сети. В данном случае возможны гибкие настройки различных разрешений, поэтому он снабжен независимым и недоступным для пользователя аппаратным журналом, позволяющим увидеть все случаи подключения устройства к каким-либо компьютерам, в том числе неуспешные.

Б) Так же, по набору из 5 параметров различает разрешенные и неразрешенные СВТ «ПАЖ» – это флешка, специализированная для задач архивирования данных. Его память находится в режиме Add Only: есть возможность записи (а, на отдельным компьютерах и для пользователей определенной роли – чтения), а возможности удаления нет.

В) «Идеальный токен» – это токен, который различает СВТ. То есть возможность работы с ключами доступна пользователю только на разрешенных администратором ПК, а не где попало. Диска masstorage у него нет совсем – токену он не нужен.

- Носители персональной среды, для которых ключевым является загрузка из неизменяемой памяти – это СОДС «МАРШ!» и носители ПО «Центр-Т», а также те, в которых из неизменяемой памяти загружается не среда, а прикладное ПО – это мобильный носитель лицензий (МНЛ) и KeyMak

A) «МАРШ!» предназначен для организации доверенного сеанса связи с удаленной системой. Устройство подключается к незащищенному компьютеру, загружает на него ОС из защищенной от перезаписи памяти (RO) и устанавливает защищенное соединение с удаленной информационной системой. Диск «МАРШ!» разбит на разделы с разными атрибутами доступа, предназначенными для хранения разных типов данных. Доступ к памяти разграничивается процессором устройства.

Б) На схожих принципах основаны специальные носители для ПО «Центр-Т»: ПО загружается с отчуждаемого защищенного носителя и исполняется на произвольном незащищенном СВТ, делая его доверенным.

В) «Мобильный носитель лицензий» (МНЛ) – это устройство, которое позволяет сгенерировать лицензию с учетом данных конкретной системы без обращения к фирме-производителю ПО, на основании данных о количестве приобретенных лицензий. На диске устройства при этом хранится только неизменное программное обеспечение комплекса, поэтому он при производстве переводится в RO режим. ПО собирает данные о ПК, генерирует и устанавливает лицензию, а число доступных лицензий уменьшается на единицу. Тем самым покупатель освобождается от необходимости передавать поставщику ПО данные о системе, а поставщик – от необходимости придумывания замысловатых схем контроля за распространением лицензий. Иногда такая же задача возникает не в связи с распространением лицензий, а в связи с распространением ключей. Для создания производных ключей из мастер-ключа без возможности доступа к последнему ОКБ САПР разработал устройство «KeyMaker».

Однако не только для загрузочных устройств имеет смысл ограничивать возможности записи в память. Даже самая простая флешка по сути является компьютером с собственным процессором и собственной памятью, поэтому перепрограммированные usb-накопители стали считаться важными и весьма вероятными каналами утечки. USB-накопитель «Транзит» не имеет никакой дополнительной функциональности, это именно флешка, но флешка, которую нельзя перепрограммировать, то есть такая, которая точно не сможет быть использована как-то кроме как по прямому назначению.

Новая гарвардская архитектура

Существует два пути устранения уязвимости, заложенной в архитектуру компьютера – установка в уязвимый компьютер специального устройства (такого, как «Аккорд-АМДЗ») или изменение архитектуры и создание компьютера уже без уязвимости. Такая совершенная, не имеющая базовой уязвимости Машины Тьюринга архитектура существует – это разработанная ОКБ САПР Новая гарвардская архитектура [1].

Она обеспечивает:

- Вирусный иммунитет. В основе действия программ, которые принято называть «вирусами» лежит процесс «заражения». То есть они сначала в систему попадают, потом в нее записываются, стартуют и начинают действовать в соответствии со своим предназначением. Антивирусы преимущественно борются с попаданием вирусов на компьютер. СЗИ с контролем запуска задач способны предотвратить работу вируса, даже если он заразил ПК. Новая гарвардская архитектура исключает сам факт заражения.

- Доступная и контролируемая комплектация. В компьютерах Новой гарвардской архитектуры не используются процессоры Intel, в которых есть Intel ME и другие ограничения.

- Доверенная среда для СКЗИ. Одним из основных требований к среде функционирования СКЗИ является ее зафиксированность. В обычных компьютерах все очень легко изменяется, и неизменность среды обеспечивается большими техническими и организационными усилиями. В случае с Новой гарвардской архитектурой неизменность является одним из базовых признаков.

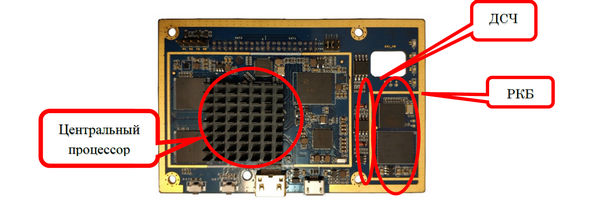

Основной платформой для решений на базе Новой Гарвардской архитектуры на сегодняшний день является микрокомпьютер с аппаратной защитой данных m-TrusT.

Специализированные АРМ

По мере того, как СВТ и средства защиты становятся сложнее, задача создания защищенного автоматизированного рабочего места (АРМ) из СВТ и средств защиты должна переходить от эксплуатирующей организации специалистам. ОКБ САПР выпускает защищенные АРМ на базе своих продуктов:

- Планшет СКЗИ ready «ПКЗ 2020» – планшет, в котором установлен сертифицированный ФСБ России «Аккорд-АМДЗ» на базе контроллера Аккорд-GXm.2 – средство доверенной загрузки (СДЗ) уровня платы расширения. В связи с этим на планшете создается требуемая среда функционирования криптографии, и на нем можно использовать криптографию класса СКЗИ КС3.

- ПАК «Ноутбук руководителя» предназначен для обеспечения защищенной работы удаленных пользователей с сервисами доверенной распределенной информационной системы через сеть Интернет в рамках доверенного сеанса связи. В комплексе сохранены все преимущества мобильной рабочей станции, но при этом обеспечивается загрузка ОС в одном из режимов (защищенный и незащищенный). При выборе защищенного режима ОС загружается из защищённой от записи (RO) памяти комплекса СЗИ НСД «Аккорд-АМДЗ», жёсткий диск ноутбука при этом не используется. При этом пользователю предоставляется изолированная среда, в которой единственным доступным соединением является соединение, разрешенное администратором. Незащищенный (обычный) режим характеризуется тем, что безопасность сетевых соединений не контролируется, действия пользователя не ограничены, а ОС загружается из памяти ноутбука. Режим выбирается пользователем при включении ноутбука: сначала загружается сервисная ОС из состава ПАК «Ноутбук руководителя», которая проверяет наличие идентификатора, указывающего на выбор защищенного режима. Иначе загружается обычная ОС. Аналогичным образом может быть реализован «Планшет руководителя».

- Двухконтурный моноблок – это моноблок, позволяющий пользователю работать в одной из двух защищенных ОС. Одна загружается с жесткого диска моноблока. При работе в этом режиме пользователь может устанавливать любое ПО и инициировать любые подключения в рамках заданных для него правил разграничения доступа: в ОС установлен ПАК «Аккорд-Win64». Вторая ОС загружается из защищенного от записи раздела памяти микрокомпьютера m-TrusT, то есть не просто с другого жесткого диска, а с другого компьютера. При этом работа в этих режимах может вестись параллельно, для переключения не требуется ни перезагрузка, ни смена сеанса, все процессы продолжаются в каждой ОС своим чередом.

Инфраструктурные решения

Задачи защиты информации уверенно смещаются от защиты отдельных рабочих мест к защите инфраструктур. На это направлены, в частности, все «двухконтурные» решения ОКБ САПР. Помимо этого есть инфраструктурные продукты, построенные на основе описанных технологий и подходов:

- ПАК «Центр-Т» – комплекс, обеспечивающий защищенное хранение и загрузку ОС на пользовательские СВТ системы удаленного доступа. В его основе – разделение ОС клиентского рабочего места на универсальную и изменяемую части. Универсальная часть образа ОС загружается с отчуждаемого персонального устройства пользователя, а затем, со специального сервера хранения и сетевой загрузки на клиент скачивается и (после успешной проверки целостности) загружается та его часть, которая требует администрирования.

- Комплексы средств для защиты виртуализации – «Аккорд-В.» и «Сегмент-В.» (для VMware), «Аккорд-KVM» (для KVM) – предназначены для решения различных задач защиты информации в инфраструктурах виртуализации.

- Система интеграции СЗИ НСД со СКУД и видеонаблюдением «Рассвет» позволяет интегрировать системы на нескольких уровнях, объединяя в одну подсистему:

- идентификаторы,

- объекты доступа,

- оборудование контроля доступа к АРМ.

Представленный спектр платформенных решений позволяет нам подходить к задачам заказчика индивидуально. А это всегда в радость и им, и нам.

Список литературы

- Конявский В. А., Конявская С. В Доверенные информационные технологии: от архитектуры к системам и средствам. М. : ЛЕНАНД, 2019. – 264 с.

- Продукты и решения // ОКБ САПР. Официальный сайт. [Электронный ресурс]. URL: https://www.okbsapr.ru/products/ (дата обращения: 11.12.2020).

Автор: Конявская-Счастная (Конявская) С. В.

Дата публикации: 12.01.2021

Библиографическая ссылка: Конявская С. В. ОКБ САПР: платформы разумных ограничений // Information Security/Информационная безопасность. М., 2020. № 6. С. 44–45.

Метки документа:

bios/uefi

m-trust

mkt

usb

аккорд

аккорд-kvm

аккорд-амдз

аккорд-в.

аккорд-х

виртуализация

доверенная загрузка

доверенный сеанс связи (дсс) и средства его обеспечения (содс)

журналы событий и мониторинг

защищенный служебный носитель информации (сни)

идеальный токен

инаф

марш!

новая гарвардская архитектура

ноутбук руководителя

паж

пкз 2020

рассвет

сегмент-в.

секрет

флешки и usb-накопители

центр-т

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.