Доклады, выступления, видео и электронные публикации

Доверенные информационные технологии: от архитектуры к системам и средствам

Мир внезапно изменился – и все прежние наработки в области технической защиты информации резко, более чем наполовину, потеряли свою актуальность. Корпоративные системы, конечно, остались – но появились новые, открытые компьютерные системы цифровой экономики. И они немедленно стали важнейшими – а методов защиты их нет. «Здесь и сейчас» - вот лозунг цифровой экономики. Но как понять, «где» и «когда», если на пути к этому стоят полное отсутствие методов идентификации в открытой среде – а ведь нужно знать, кому мы оказываем услугу. Как применять криптографию – если пользовательские устройства недоверенные? На какую нормативную базу опираться – если для открытых систем ее нет совсем?!

Если нельзя сделать доверенными сразу все технические средства системы – то доверенными должны стать информационные технологии. Для ответа на вопрос, как это сделать, и написана эта книга.

Оглавление

ВВЕДЕНИЕ

А. ЗАЩИТА ИНФОРМАЦИИ – РАЗВИТИЕ ПОНЯТИЙ

1. НОВЫЕ КЕЙСЫ

1.1. Доверенные системы. Базовые понятия

1.2. Ошибка великого Тьюринга

1.3. Информационные технологии как предмет защиты

Защита технологии производства электронных документов

Классификация средств антивирусной защиты

2. ДОВЕРИЕ

Проблемы доверия – на примере банков и клиентов

3. НОВЫЕ АРХИТЕКТУРЫ

4. НОВАЯ БИОМЕТРИЯ

Идентификация для защищенности и безопасности

Идентификация в открытых системах

Мультимодальность

Новая биометрия. Замысел защиты

Обучение алгоритма идентификации

Почему это работает?

Б. ДЕЛАЕМ ПРАВИЛЬНЫЕ СИСТЕМЫ

1. Промышленность нужно создавать

2. Резидентный компонент безопасности

Автономность и независимость РКБ от защищаемой среды

Примитивность резидентного компонента безопасности

Перестраиваемость резидентного компонента безопасности

3. НОВАЯ ГАРВАРДСКАЯ АРХИТЕКТУРА

Развитие архитектуры защищенных компьютеров

Архитектура многоконтурного защищенного компьютера

Удаленное управление обновлениями

Расширение изменяемости структуры компьютера

Влияние компонентной базы на технические решения

Фильтр команд

Функции резидентного компонента безопасности

Компьютер с перестраиваемой структурой

В. ИСПОЛЬЗУЕМ ПРАВИЛЬНЫЕ СРЕДСТВА

1. УСТРОЙСТВА С ПРАВИЛЬНОЙ АРХИТЕКТУРОЙ

1.1. Компьютеры

Дистанционное банковское обслуживание как пример one-touch-security задач

MKT-card long как офисный компьютер

m-TrusT

Двухконтурный моноблок

1.2. Служебные носители (флешки, ключевые носители, средства хранения журналов)

Флешки

Ключевые носители

Другие служебные носители

2. СРЕДСТВА ЗАЩИТЫ, ИЗМЕНЯЮЩИЕ АРХИТЕКТУРУ УСТРОЙСТВ (НАЛОЖЕННЫЕ СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ)

2.1. Средства доверенной загрузки

2.2. Средства разграничения доступа

2.3. Средства защиты для виртуальных инфраструктур

Классические тонкие клиенты

Работа с ЦОДом как эпизодическая задача

Работа с ЦОДом как задача руководителя

ИДЕИ ТЕХНИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ ДЛЯ НОВИЧКОВ

1. ЧТО ЗАЩИЩАТЬ?

2. ПАРАДИГМА АППАРАТНОЙ ЗАЩИТЫ

3. КРАТКО О ШИФРОВАНИИ

Перестановки

Замены

Гамма

Системы с открытым ключом

Алгоритм Диффи–Хеллмана

4. ХЭШ-ФУНКЦИИ

5. ОСНОВНЫЕ ИДЕИ ЭЛЕКТРОННОЙ ПОДПИСИ

6. БОРЬБА С ВИРУСАМИ

7. В ЗДОРОВОМ ТЕЛЕ – ЗДОРОВЫЙ ДУХ

Функционально-замкнутая среда

Изолированная программная среда

Доверенная вычислительная среда

8. МЕЖСЕТЕВЫЕ ЭКРАНЫ. ЗАЧЕМ ОНИ НУЖНЫ, КАКИМИ ОНИ ДОЛЖНЫ БЫТЬ И ГДЕ ОНИ ДОЛЖНЫ УСТАНАВЛИВАТЬСЯ

ЧТО ДАЛЬШЕ?

СПИСОК ЛИТЕРАТУРЫ

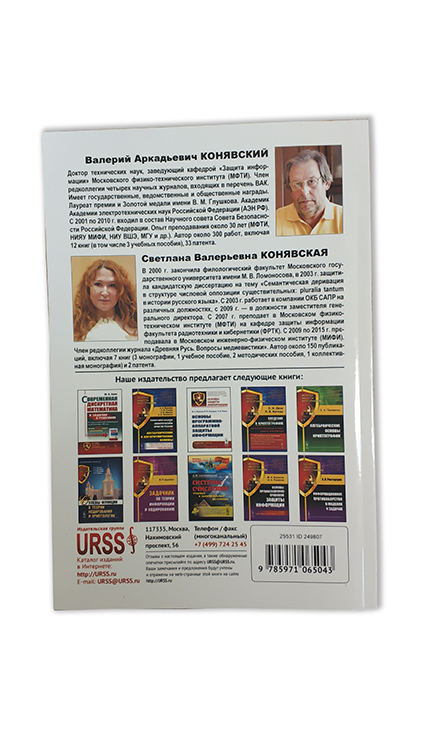

Авторы: Конявский В. А.; Конявская С. В.

Дата публикации: 01.01.2019

Библиографическая ссылка: Конявский В. А., Конявская С. В. Доверенные информационные технологии: от архитектуры к системам и средствам. М.: URSS. 2019. – 264 с.

Метки документа:

m-trust

mkt

mkt-card long

mktrust

trustpad

авторизация

аккорд

аккорд-kvm

аккорд-амдз

аккорд-в.

аккорд-х

архитектура фон неймана

аутентификация

банки/дбо/клиент-банк/рс бр иббс-2.8-2015

биометрия

виртуализация

вирусы и антивирусы

государство

двухконтурный моноблок

доверенная загрузка

доверенная среда и доверенные вычисления

доверенный сеанс связи (дсс) и средства его обеспечения (содс)

другое

журналы событий и мониторинг

защита клиентских рабочих мест

защищенные микрокомпьютеры mkt

защищенный служебный носитель информации (сни)

идеальный токен

идентификация

импортозамещение

инаф

ключи/их носители и хранилища

контроль целостности

криптография

марш!

новая гарвардская архитектура

ноутбук руководителя

облака и облачные технологии

окб сапр

паж

резидентный компонент безопасности (ркб)

сегмент-в.

секрет

сети и сетевое оборудование

сзи нсд

система удаленного доступа/распределенная система

теория/технологии и классификации

техническое регулирование

управление/администрирование

уязвимости/угрозы/атаки

флешки и usb-накопители

центр-т

цифровая экономика

шипка

электронная подпись (эп) и средства электронной подписи (сэп)

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.