Доклады, выступления, видео и электронные публикации

Аппаратное СЗИ как доверенная среда для безопасных целевых приложений

М.М. Грунтович, ЗАО «ОКБ САПР»,

г. Пенза, gmm@accord.ru

Общий принцип, которым, как правило, руководствуется отрасль защиты информации, – создать перед неавторизованным пользователем защищаемой информации непреодолимую преграду.

Сначала такую преграду должны были воздвигнуть программные средства парольной аутентификации. Для ограничения доступа к хранимым на компьютере или передаваемым по сетям данным применялись программные средства криптографической защиты.

Довольно быстро пришло осознание реальных угроз, и появились аппаратные средства защиты от несанкционированного доступа: электронные замки, аппаратные модули доверенной загрузки. Стали выпускаться аппаратные модули, реализующие криптографические преобразования. Аппаратная реализация средств защиты позволила создать не только алгоритмически, но также и физически непреодолимую преграду.

В настоящее время фактически мы наблюдаем следующую картину: чувствительная информация погружается в защитную оболочку, которую создают программно-аппаратные средства защиты информации (СЗИ). К ним относятся средства защиты от несанкционированного доступа и средства криптографической защиты информации (СКЗИ). Неавторизованный пользователь, сталкиваясь с поставленной перед ним преградой, не получает доступа к компьютеру и защищаемой информации.

При этом аппаратно реализованные СЗИ обеспечивают дополнительный уровень доверия в сравнении с программными: они поставляются аттестованные с гарантией точного соответствия предъявляемым требованиям, проверка их целостности требует меньше дополнительных усилий. Кроме того, они предоставляют возможность надежного хранения ключевой информации СКЗИ, которая при этом не выходит за пределы физически защищенного периметра. Если же такое средство изготовлено в виде отчуждаемого устройства, то помимо удобного и безопасного хранения персональной ключевой информации оно может использоваться в качестве идентификатора его владельца.

При этом защищаемая информация должна рассматриваться как объект обработки для целевых приложений пользователя. С этой точки зрения СЗИ выступает в роли доверенного средства, ограничивающего доступ и к защищаемой информации, и собственно к целевому программному обеспечению (ПО) пользователя. В целевое ПО встраиваются обращения к сервисами, предоставляемым СЗИ (например, сервисам аутентификации и криптографической защиты, контроля целостности). Таким образом, для достижения необходимой уверенности в безопасности функционирования всего комплекса требуется помимо сертификации СЗИ еще и проверка правильности встраивания СЗИ в целевое ПО.

***

Для повышения интеграции целевого ПО с СЗИ предлагается наиболее ответственные компоненты целевого ПО реализовать на аппаратной платформе СЗИ.

Что это дает? Во-первых, становится возможной сертификация такого комплекса без необходимости дополнительной проверки встраивания. Во-вторых, обеспечивается единый контроль доступа ко всему комплексу в целом, включая целевое ПО и операционную систему. В-третьих, упрощается доступ к сервисам СЗИ без «посредников» в виде операционной системы, драйверов, библиотек. В-четвертых, предоставляется возможность хранения особо важной информации в защищенной памяти СЗИ с поддержанием необходимых свойств безопасности. Более того, все целевое ПО и даже код операционной системы может храниться на флэш-диске, который реализован в СЗИ ). И, наконец, такая реализация позволяет обеспечить надежную защиту от копирования с аппаратной поддержкой.

Если еще раз вернуться к истории, то мы можем увидеть аналог такого рода союза в пластиковой карточке. Разница лишь в том, что сама карточка разрабатывалась в первую очередь с ориентацией на финансовые приложения, а встроенные в нее средства защиты были вторичными. В данном же случае предлагается в апробированные решения защиты информации встроить функции целевого обеспечения. При этом вопросы безопасности решаются в первую очередь.

Естественно, при этом производители аппаратного СЗИ должны предоставить разработчикам целевого ПО программную документацию, описывающую поведение СЗИ, доступ к ее сервисам и методы встраивания, а также эмулятор СЗИ и другие необходимые средства разработки.

***

Примером комплекса, в котором реализована такая архитектура, может быть аппаратное СКЗИ, выполняющее функции защиты канала связи. В этом случае базовое СЗИ обеспечивает защиту от несанкционированного доступа и вычисление криптографических примитивов: шифрования, кодов аутентификации, цифровой подписи, установления ключа. Встроенное целевое ПО берет на себя функции обеспечения безопасности IP-трафика, например, посредством реализации протоколов IPsec. Для персонального компьютера и операционной системы такой комплекс будет представляться как сетевой адаптер, аналогичный обычному адаптеру Ethernet. В качестве аппаратной основы такой реализации может быть использован модуль «Аккорд», выпускаемый ОКБ САПР.

Еще один пример: комплекс управления ключами, реализуемый на базе персонального средства криптографической защиты информации (ПСКЗИ) «ШИПКА». В аппаратном модуле ПСКЗИ «ШИПКА» штатно реализованы отечественные криптографические алгоритмы шифрования и имитозащиты по ГОСТ 28147, цифровой подписи по ГОСТ Р 34.10, хэш-функции по ГОСТ Р 34.11, а также ключевое соглашение типа Диффи-Хеллмана. Помимо этого во внутренней энергонезависимой памяти сохраняются персональные секретные и открытые ключи владельца.

На базе этих примитивов разработан комплекс, который позволяет обеспечить безопасную рассылку ключевой информации для СКЗИ, у которых отсутствует собственная система управления ключами. В архитектуре этого комплекса ПСКЗИ «ШИПКА» играет роль вычислителя, реализующего базовые криптографические алгоритмы, и хранилища ключей владельца. Внутреннее ПО управления ключами, исполняемое на аппаратной платформе ПСКЗИ «ШИПКА», позволяет:

– формировать и разбирать безопасные контейнеры, в которые помещаются файлы ключевой информации, предназначенной для рассылки,

– вести архивы отправленных и полученных сообщений,

– отслеживать доставку отправленных сообщений, генерируя при необходимости повторные сообщения.

Внешнее ПО комплекса управления ключами, загружаемое с флэш-диска ПСКЗИ и исполняемое под управлением операционной системы компьютера, позволяет обеспечить:

– передачу файлов ключевой информации из автоматизированного рабочего места (АРМ) генерации ключей СКЗИ или из АРМ клиента в ПСКЗИ,

– получение/отправку сообщений электронной почты, содержащих защищенные контейнеры с ключевой информацией,

– передачу файлов ключевой информации из ПСКЗИ на АРМ генерации ключей СКЗИ или на АРМ клиента,

– администрирование собственной ключевой информации комплекса управления ключами на АРМ администратора,

– поддержку функций восстановления ключевой системы в случае аварий.

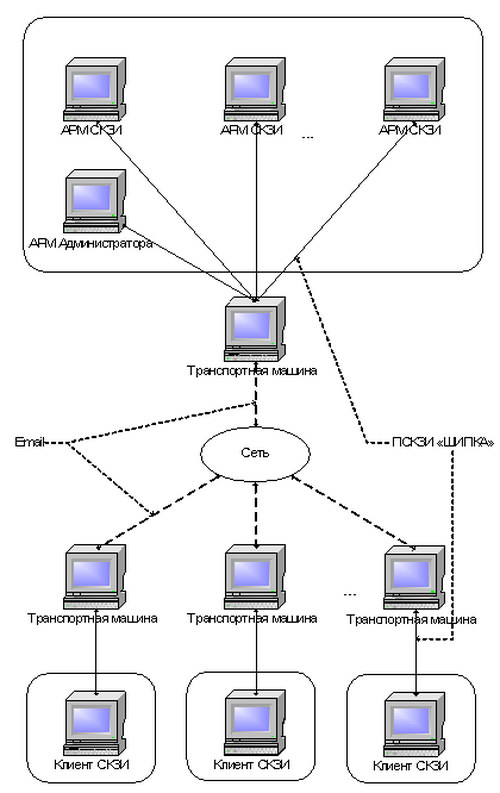

Описанная архитектура комплекса управления ключами изображена на следующем рисунке.

Фактически, ПСКЗИ «ШИПКА» с расширенной таким образом функциональностью обеспечивает безопасный канал связи для передачи файлов защищаемой информации с использованием электронной почты.

***

Разработчикам целевых приложений, использующих СКЗИ, предлагается аналогичным образом увеличить защищенность своих систем, внедрив свой код в аппаратно-программные СЗИ «Аккорд» и «ШИПКА».

Автор: Грунтович М. М.

Дата публикации: 01.01.2009

Библиографическая ссылка: Грунтович М. М. Аппаратное СЗИ как доверенная среда для безопасных целевых приложений // Комплексная защита информации. Материалы XIV международной конференции (19–22 мая 2009 года). Мн., 2009. С. 85–87.

Метки документа:

аккорд

сзи нсд

теория/технологии и классификации

шипка

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.