Доклады, выступления, видео и электронные публикации

Методы создания копии состояния оперативной памяти

Статья посвящена задаче проверки механизмов очистки освобождаемых областей памяти. Предлагается решение с использованием технологии виртуализации, позволяющее упростить данную процедуру.

Тестирование СЗИ, очистка освобождаемых областей памяти, копия состояния оперативной памяти, виртуализация, виртуальная машина

Methods of creating memory snapshots

The article is devoted to the problem of examination of memory sanitizing process. The approach based on virtualization technology which simplifying this procedure.

DST testing, memory sanitizing, memory snapshots, virtualization, virtual machine

Оперативная память является одним из основных источников информации, достаточной для компрометации системы. Примером такой информации могут служить криптографические ключи, пароли, а также части некорректно завершенных исполняемых процессов. По этой причине СЗИ, осуществляющие очистку освобождаемых областей памяти, становятся все более востребованными.

Реализация данного функционала является технически сложной задачей. Необходимо быть уверенным в том, что учтены все области, связанные с процессом, и не упущены специфические (в том числе недокументированные) механизмы исполняющей среды. Например, системный вызов, изменяющий размер области отображения (при этом перемещающий ее при необходимости), или кэширование данных операционной системой. Именно поэтому недостаточно проверять выборочные области оперативной памяти, необходимо анализировать полную копию оперативной памяти используемой среды.

Рассмотрим используемые в настоящее время способы получения копии оперативной памяти:

- Программные средства (например, дополнительный модуль ядра в испытуемой среде или live cd дистрибутив с утилитами создания копии памяти).

- Физическое изъятие оперативной памяти (требует замораживания)

- Непосредственный доступ к памяти. PCI или FireWire устройства использующие технологию DMA (Direct Memory Access).

К сожалению, процесс, работающий внутри системы, изменяет и состояние оперативной памяти в ней. По этой причине, несмотря на существующие пути получения прямого доступа к оперативной памяти из исполняемой среды, вариант использования программных средств не является приемлемым. Для получения корректных результатов необходимо внешнее воздействие на систему. Остальные два подхода, хотя и позволяют достичь требуемых результатов, все же требуют значительных затрат на приобретение/разработку дорогостоящих устройств. А это отталкивает львиную долю исследователей в данной области.

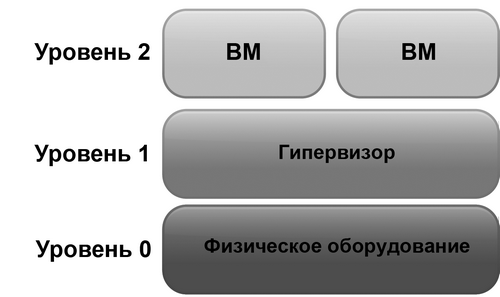

В результате, в настоящее время не было предложено простых методик, позволяющих получить полную копию оперативной памяти для анализа, что в свою очередь сильно тормозит прогресс в данной области. По этой причине необходим новый подход, упрощающий данную процедуру. Основой для такого подхода может выступить технология виртуализации. Внешнее воздействие по отношению к виртуальной машине (ВМ) может обеспечить гипервизор (рис. 1), т. к. он осуществляет управление ее ресурсами.

Рис. 1. иерархия в виртуальной инфраструктуре

При таком подходе необходимо понимать, что оперативную память для ВМ выделяет гипервизор. Поэтому возможны ситуации, в которых ВМ уже в момент старта содержит в памяти мусор, что приведет к некорректным результатам. Чтобы избежать этого, требуется проверка выбранного гипервизора на предмет предварительной очистки предоставляемой для ВМ области оперативной памяти. Такая проверка возможна благодаря функции nested virtualization, позволяющей создать конфигурацию, в которой гипервизор, работающий на физическом оборудовании, имеет в качестве ВМ такой же гипервизор. Если же требуемые очистки не выполняются, после каждого опыта необходимо будет перезагружать физическое оборудование.

Одним из гипервизоров, удовлетворяющих указанному критерию, является ESXi. При старте ВМ он предоставляет ей обезличенную область памяти, а так же перед выделением каждой дополнительной страницы памяти производит ее обнуление [1]. Для получения полной копии оперативной памяти с использованием данного гипервизора, достаточно приостановить выполнение ВМ (перевести в состояние suspend). В таком случае ESXi сохранит состояние памяти в виде файла с расширением «vmss». Для поиска паттернов, оставленных утилитами анализа, достаточно воспользоваться встроенной утилитой гипервизора, вызвав команду cat /<путь к папке вм>/<имя_вм>.vmss | grep <паттерн для поиска>.

Учитывая простоту решения, а так же факт существования ESXi в бесплатной редакции, можно заключить, что данный подход найдет широкое применение среди разработчиков СЗИ. Также необходимо отметить, что указанный механизм может быть расширен для анализа других элементов. Например, для анализа внешней памяти.

СПИСОК ЛИТЕРАТУРЫ:

- Foley M. Security of VMware vSphere Hypervisor. VMware. 2014.

Автор: Угаров Д. В.

Дата публикации: 01.01.2014

Библиографическая ссылка: Угаров Д. В. Методы создания копии состояния оперативной памяти // Вопросы защиты информации: Научно-практический журнал. М.: ФГУП «ВИМИ», 2014. Вып. 4 (107). С. 27–28.

Метки документа:

виртуализация

очистка памяти

тестирование

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.