Доклады, выступления, видео и электронные публикации

О некоторых угрозах СДЗ использующих ACTIVE DIRECTORY для решения задач аутентификации и авторизации

ФГБОУ ВПО Московский Физико-Технический Институт (НИУ),

г. Долгопрудный, 141701, Россия

В статье происходит построение эскиза принципа работы СДЗ, интегрированного с AD в отношении решения задачи аутентификации и авторизации пользователей информационных систем. Также, проводится обзор ключевых угроз, возникающих в результате интеграции СДЗ с Active Directory.

Ключевые слова: средство доверенной загрузки, служба каталогов, Active Directory, аутентификация, авторизация

SOME DANGERS OF TRUSTED BOOT MODULES USING ACTIVE DIRECTORY FOR AUTHENTICATION AND AUTHORIZATION TASKS TO BE SOLVED

D. POKHACHEVSKIY

Federal State Autonomous Educational Institution of Higher Education

Moscow Institute of Physics and Technology (National Research University), Dolgoprudny, 141701, Russia

The work concept of the trusted boot modules integrated with AD for solving authentication and authorization problems is discussed in the article. Besides, key threats resulted from integration trusted boot modules with Active Directory are reviewed.

Keywords: trusted boot module, directory service, Active Directory, authentication, authorization

Введение

Доверенная вычислительная среда на настоящий момент все еще является одним из основных подходов к созданию средств противодействия киберугрозам.

Для обеспечения ДВС необходим резидентный компонент безопасности, реализованный, например, в виде модуля(средства) доверенной загрузки [1].

Средство доверенной загрузки – программно-техническое средство, которое осуществляет блокирование попыток несанкционированной загрузки нештатной операционной системы, контроль целостности своего программного обеспечения и среды функционирования (программной среды и аппаратных компонентов средств вычислительной техники), а также не препятствует доступу к информационным ресурсам в случае успешных контроля целостности своего программного обеспечения и среды функционирования, проверки подлинности пользователя и загружаемой операционной системы. Выбор средства доверенной загрузки должен определяться анализом угроз и выработкой необходимых мер защиты.

Средства доверенной загрузки (начиная с уровня загрузочной записи) в настоящее время становятся основными средствами обеспечения доверенности среды на ЭВМ, поскольку появляется новое вредоносное ПО, способное заражать BIOS, CMOS работать ниже уровня операционной системы и компрометировать систему на уровне «железа». Загрузка вируса может осуществляться с удаленного сервера каждый раз при старте компьютера. С помощью стандартных средств определить наличие вируса не представляется возможным. Вычислительная система остается скомпрометированной даже после полной переустановки ОС и смены жёсткого диска [2].

В связи с этим, для обеспечения доверенности среды, нужно иметь средство доверенной загрузки уровня платы расширения. В данной работе будет рассмотрен именно этот тип СДЗ, как широко распространенный и обеспечивающий высокий уровень защиты.

В данный момент в большинстве СДЗ добавление новых пользователей / прав доступа требует вмешательства администратора СЗИ, а также непосредственного взаимодействия с оборудованием. Нельзя не упомянуть о существовании СДЗ с поддержкой удаленного управления, а также использующие LDAP как протокол службы каталогов. Поэтому, включение в научный оборот обзора основных угроз и принципа работы СДЗ, интегрированного со службой каталогов Active Directory будет полезным. Active Directory предлагается использовать для решения задачи аутентификации/авторизации пользователей (АА). В роли службы каталогов была выбрана именно Microsoft Active Directory, в силу своей распространенности и достаточной простоты в использовании.

СДЗ уровня платы расширения имеют различия [3] по классам защиты, в зависимости от требуемого уровня секретности защищаемых данных, а также от наличия связей с информационно-телекоммуникационными сетями международного обмена. В силу наличия в открытом доступе профилей защиты лишь для некоторых классов защиты, обеспечиваемых СДЗ, было решено рассматривать СДЗ уровня платы расширения четвертого класса защиты, что позволило рассмотреть ключевые угрозы СДЗ, использующих Active Directory для решения задач аутентификации и авторизации.

В тексте профиля защиты СДЗ УПР 4 класса защиты [4] приведены 10 пунктов технических требований к СДЗ. Однако, поставленной задачи касаются лишь 2 из них (остальные компоненты системы в рамках задачи остаются без изменений):

- Управление атрибутами безопасности. Должна быть обеспечена ассоциация пользователей с соответствующими атрибутами безопасности (идентификаторы, группы, роли и др.), а также возможность управления атрибутами безопасности компонентов СДЗ в СВТ (ИС) только уполномоченными администраторами в соответствии с отведенными им ролями.

- Доверенный канал и маршрут. Должен быть обеспечен доверенный канал при удаленном управлении СДЗ и взаимодействии с другими средствами защиты информации и доверенный маршрут при взаимодействии с уполномоченными субъектами.

Для дальнейшей сертификации, рассматриваемый СДЗ (использующий AD в качестве подсистемы безопасности) должен соответствовать требованиям ФСТЭК. Выполнение требований регулятора обеспечит корректную работу средства защиты информации. В рамках поставленной задачи требования к управлению атрибутами безопасности, доверенности канала и маршрута являются особенно важными, т.к. подсистема безопасности и ее уровень защищенности напрямую зависят от них.

Подходя к рассмотрению основных угроз СДЗ, использующих службу каталогов для получения и хранения учетной и мандатной (АА) информации, перечислим сначала угрозы, которым должен противостоять классический СДЗ уровня платы расширения 4 класса защиты [3]:

- Несанкционированный доступ к информации за счет загрузки нештатной операционной системы и обхода правил разграничения доступа штатной операционной системы и (или) других средств защиты информации, работающих в среде штатной операционной системы.

- Нарушение целостности программной среды СВТ.

- Нарушение целостности ПО СДЗ.

- Обход нарушителями компонентов СДЗ.

- Несанкционированное изменение конфигурации (параметров) СДЗ.

Поскольку модифицированный СДЗ является расширением сертифицированного СДЗ УПР 4 класса защиты, он также должен противостоять перечисленным угрозам. Кроме того, введение сторонней службы (Active Directory) в качестве подсистемы безопасности может ослабить безопасность всей системы в целом. Отсюда напрямую следует возникновение дополнительных угроз (например, связанных с защищенностью базы АА данных пользователей). Однако, далее будет показано, что при следующих требованиях к среде и СДЗ состояние безопасности системы не нарушится.

Предположения безопасности для системы

Будем строить концепции угроз расширения СДЗ в соответствии со следующими предположениями безопасности среды и компонента безопасности - СДЗ [4]:

Предположение-1

Должны быть обеспечены условия совместимости СДЗ с СВТ для реализации своих функциональных возможностей.

Предположение-2

Должны быть обеспечены установка, конфигурирование и управление СДЗ в соответствии с эксплуатационной документацией.

Предположения, связанные с защитой СДЗ

Предположение-3

Должен быть обеспечен доверенный канал при удаленном управлении СДЗ и взаимодействии с другими средствами защиты информации и доверенный маршрут при взаимодействии с уполномоченными субъектами.

Предположение-4

Должна быть обеспечена невозможность осуществления действий, направленных на нарушение физической целостности СВТ, доступ к которым контролируется с применением СДЗ.

Предположение-5

Должен быть обеспечен надежный источник меток времени для записи событий аудита безопасности СДЗ.

Предположение-6

Должна быть обеспечена ассоциация пользователей с соответствующими атрибутами безопасности (идентификаторы, группы, роли и др.)

Предположение-7

Должна быть обеспечена синхронизация по времени между компонентами СДЗ, а также между СДЗ и средой его функционирования.

Предположение-8

Должна быть обеспечена невозможность отключения (обхода) компонентов СДЗ.

Обзор угроз для расширения СДЗ УПР 4 класса защиты

Перейдем к обзору угроз и принципу сценария работы СДЗ, использующих службу каталогов AD для решения задачи АА.

Пусть имеется комплекс из среды функционирования СДЗ, самого устройства СДЗ (СДЗ УПР 4), удовлетворяющего требованиям ФСТЭК. Рассмотрим расширение для данного СДЗ, в котором предполагается аутентификация пользователей до загрузки ОС с помощью AD.

Задача АА в СДЗ решается с помощью службы каталогов AD следующим образом.

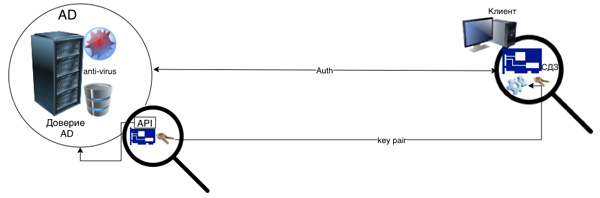

Рисунок 1 – Модель системы, использующей AD в качестве подсистемы безопасности СДЗ

Рассмотрим модель (рис. 1), когда клиент собирается пройти процедуру АА до загрузки своей ОС для обеспечения доверенности своей среды [5].

Пусть в компьютере клиента установлена плата расширения 4 класса защиты, а также установлен канал связи между СДЗ и AD.

Среда Active Directory считается доверенной (например, в результате выполнения организационных и технических мер [6]). Однако, для корректной работы СДЗ потребуется решение задачи взаимной аутентификации СДЗ клиента и СДЗ сервера с AD (см. предположение 7).

Для удовлетворения предположению 3 канал связи между AD и клиентским СВТ также должен быть доверенным (например, с помощью VPN и криптографических алгоритмов [7]). В рассматриваемом случае помимо доверия к серверу AD, будет устанавливаться также подлинность сертификата СДЗ клиента с помощью специального программного обеспечения для СДЗ сервера AD.

Комплексная защита соединения между двумя системами (СДЗ-Клиент – AD) обеспечивается тогда и только тогда, когда обе системы работают в режиме ДВС. Это возможно только при наличии активных СЗИ и на системе СДЗ-Клиента, и на сервере AD [8].

Протокол аутентификации будет выглядеть следующим образом. Сервер получает идентификатор пользователя и сертификат его СДЗ. Далее, с помощью специального API для СДЗ сервера, сервер проверяет подлинность СДЗ клиента. Далее, идентификатор передается непосредственно AD, и процесс аутентификации/авторизации пользователя происходит стандартным для AD образом. База аутентификационных данных пользователей хранится на контроллере домена AD. Там же находятся и соответствующие записи о групповых политиках и мандатных правах доступа. Соответственно, далее контроллер домена AD произведет проверку подлинности данных пользователя, наличия мандатных прав доступа, передает результаты СДЗ, и в случае успешного прохождения процедуры аутентификации и авторизации происходит передача управления ОС.

В силу использования стороннего средства аутентификации – AD, а также добавления внешнего канала связи требуются дополнительные пояснения некоторых векторов требований, описанных ранее: Управление атрибутами безопасности, доверенный канал и маршрут.

Очевидно, управление атрибутами безопасности, политиками доступа, осуществляемое с помощью сервера AD не вызывает подозрений, т.к. сервер AD является доверенным. Аналогично, доверенный канал связи между СДЗ и сервером AD считается доверенным, а дополнительная верификация пользователя и СДЗ сервера с помощью API для СДЗ AD позволяет убедиться в выполнении данного требования.

Заключение

Таким образом, рассмотрен и построен эскиз принципа работы СДЗ, интегрированного с AD в отношении решения задачи аутентификации и авторизации пользователей информационных систем. При использовании AD для СДЗ возникает ряд ключевых угроз: угрозы, связанные с доверием к маршруту и каналу СДЗ – AD, а также угрозы, связанные с корректной работой управления атрибутами безопасности. Однако, эти угрозы не критические, и при соблюдении технических и организационных мер безопасности их удается устранить. Детальное рассмотрение всех возможных угроз, возникающих в данном интегральном решении выходит за рамки данной работы.

Список литературы

- Конявский, В. А., Гадасин В. А. Основы понимания феномена электронного обмена информацией (Библиотека журнала «УЗИ»; Кн. 2). М.: Беллитфонд, 2004. – 282 c.

- Опасность: Rakshasa — новый концепт-вирус, модифицирующий встроенное ПО [Электронный ресурс] //URL: http://www.infosecurity.ru/cgi-bin/mart/news.pl?n=120809 (дата обращения: 24.04.2019).

- Об утверждении Требований к средствам доверенной загрузки. 6 февраля 2014. [Электронный ресурс] //URL: https://fstec.ru/component/attachments/download/663 (дата обращения: 26.04.2019)

- Профиль защиты средства доверенной загрузки уровня платы расширения четвертого класса защиты. 30 декабря 2013 г. [Электронный ресурс] //URL: https://fstec.ru/component/attachments/download/661 (дата обращения: 19.03.2019)

- Алтухов А. А. Доверенная загрузка и контроль целостности архивированных данных. Часть и целое // Комплексная защита информации: материалы XXI научно-практической конференции, Смоленск, 17–19 мая 2016 г. М., 2016. С. 145–150.

- Москалев С., Шапиро Л. Active Directory и безопасность. Часть 1. Построение защищенных служб каталога // Системный администратор. 2014. №. 7– С. 44–45.

- Стратегии управления устройствами и доверенный сеанс связи. Точки соприкосновения. // Комплексная защита информации. Материалы XXII научно-практической конференции. Полоцк, 16–19 мая 2017 г. М., 2017. С. 190–

- ПАК Аккорд-Win32(TSE) и ПАК Аккорд-Win64(TSE).

Автор: Похачевский Д. А.

Дата публикации: 18.01.2019

Библиографическая ссылка: Похачевский Д. А. О некоторых угрозах СДЗ использующих ACTIVE DIRECTORY для решения задач аутентификации и авторизации // Комплексная защита информации: материалы ХХIV научно-практической конференции. Витебск. 21–23 мая 2019 г.: УО ВГТУ. Витебск, 2019. С. 376–380.

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.