Доклады, выступления, видео и электронные публикации

Безопасность виртуальных инфраструктур. Сложности и нюансы выполнения требований регулятора

А. С. Рябов, Д. В. Угаров, Д. А. Постоев

Закрытое акционерное общество «ОКБ САПР», Москва, Россия

Статья посвящена вопросам безопасности виртуальных инфраструктур. Рассмотрены проблемы, связанные с выполнением требований нормативно правовых актов и методических документов ФСТЭК России в части защиты виртуальных инфраструктур. Предложены решения задачи обеспечения безопасности виртуальных инфраструктур, учитывая сложности и нюансы требований регулятора.

Ключевые слова: виртуальная инфраструктура, ФСТЭК России, виртуальная машина, доверенная загрузка, сегментация виртуальных инфраструктур.

Виртуализация уже прочно вошла в нашу жизнь и требования по ее защите были сформулированы нормативными и методическими документами ФСТЭК России [1–4]. Но и сегодня у специалистов по информационной безопасности выполнение требований регулятора в части защиты виртуальных инфраструктур вызывает затруднения и ряд вопросов. Это обусловлено «расплывчатостью» требований регулятора, слабым пониманием данных требований со стороны потребителей и недобросовестностью некоторых вендоров, сложностью выполнения определенных мер. Теперь обо всем поподробнее:

Анализируя требования в части защиты виртуальной инфраструктуры, можно сразу же столкнуться с первым «узким местом» – дефицитом необходимых определений некоторых терминов, которые встречаются в тексте документов. В качестве примера можно отметить такие термины как «виртуальное программное обеспечение», «виртуальное аппаратное обеспечение», «файл-образ» и т. д. Отсутствие глоссария является первым «препятствием» на пути к однозначному пониманию и правильному выполнению требований регулятора. Ситуация также усугубляется отсутствием реальных примеров по соотнесению этих терминов с элементами виртуальных инфраструктур различных вендоров (VMware vSphere, Microsoft Hyper-V и прочих). Для решения данной проблемы необходим стандарт (ГОСТ) в области защиты виртуальных инфраструктур, в котором были бы приведены все необходимые термины и определения.

Вторым «препятствием» на пути к выполнению требований регулятора является то, что некоторые недобросовестные вендоры вводят в заблуждение потребителей средств защиты информации, заявляя о том, что можно выполнить практически все меры в части защиты виртуальной инфраструктуры всего лишь одним средством защиты информации. Однако анализ требований показывает, что реализовать меры такими продуктами можно лишь частично, и для полноценной реализации всех мер в части защиты виртуальных инфраструктур требуется применение множества продуктов:

- для реализации мер ЗСВ.1, ЗСВ.2, ЗСВ.3, ЗСВ.5, ЗСВ.6, ЗСВ.7 необходимо применять специализированные сертифицированные средства защиты виртуальных инфраструктур. В частности, для защиты платформы VMware vSphere может применяться ПАК СЗИ от НСД «Аккорд-В.»;

- мера ЗСВ.4 и ЗСВ.10 реализуются совокупностью классических сетевых средств защиты (FW/VPN), в том числе и виртуальных (virtual appliance), функциями платформы виртуализации, а также наложенными средствами защиты информации;

- мера ЗСВ.8 реализуется средствами резервного копирования и восстановления данных, адаптированных для виртуальных инфраструктур, механизмами резервирования, встроенными в платформу виртуализации, а также другими организационно-техническими мерами, например, дублированием серверов, каналов связи и т.д;

- мера ЗСВ.9 реализуется путем применения антивирусного программного обеспечения, адаптированного для платформ виртуализации.

Отдельно отметим, что мера ЗСВ.10 стоит особняком, и сегментирование виртуальной инфраструктуры является комплексной задачей и должно быть реализовано с нескольких различных сторон:

- организационными мерами;

- функциями платформы виртуализации,

- функциями сетевого оборудования и сетевых средств защиты, в том числе и виртуальных (virtual appliance);

- наложенными средствами защиты информации.

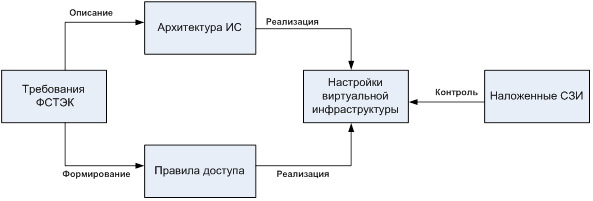

Рис.1. Комплексный подход к реализации меры ЗСВ.10

Рассмотрим комплексный подход к реализации меры ЗСВ.10, который необходимо выполнять при проектировании системы защиты информационной системы, построенной с использованием технологии виртуализации.

В первую очередь необходимо провести категоризацию обрабатываемой в информационной системе информации, определить каким группам пользователей она должна быть доступна с точки зрения бизнес-процессов в организации. Полученные сведения необходимы для формирования политики доступа пользователей к информации. Также необходима информация об архитектуре информационной системы. Полученные данные используются для настройки виртуальных инфраструктур с учетом требований безопасности. Однако функционала средств виртуализации для этого недостаточно, потому что настройками виртуальной инфраструктуры обеспечивается правильность работы в штатном режиме, и для защиты их от несанкционированных изменений со стороны администраторов виртуальной инфраструктуры необходимо использовать наложенные СЗИ.

Рассмотрим более детально реализацию меры ЗСВ.10 с этой точки зрения на примере виртуальной инфраструктуры VMware vSphere и ПАК СЗИ от НСД «Аккорд-В.». Для сегментирования виртуальных инфраструктур ФСТЭК России предлагает выполнить несколько требований [3]:

- Сегментирование информационной системы проводится с целью построения многоуровневой (эшелонированной) системы, разделения информационной системы на разные классы защищенности.

Для VMware vSphere предполагается выделение логически независимых объектов (кластеров хостов и хранилищ, а так же распределенных коммутаторов). Граница сегмента проходит по границе данных объектов, а изоляция информационных потоков обеспечивается средствами виртуальной инфраструктуры с помощью задания правил миграции и разделения сетей виртуальными коммутаторами.

Для разграничения доступа пользователей к ресурсам сегментов разных уровней необходимо использовать иерархические метки безопасности. Данный функционал реализует модуль контроля потоков «Аккорд-В.» путем задания уровней доступа администраторам виртуальной инфраструктуры, а также меток конфиденциальным ресурсам: виртуальным машинам, шаблонам, хостам, хранилищам и виртуальным группам портов (в том числе распределенным). Таким образом можно ограничить доступ администраторов одного сегмента к другому и тем самым обеспечить правильность и неизменность настроек виртуальной инфраструктуры. Помимо проверки соответствия уровней пользователя и запрашиваемых ресурсов, «Аккорд-В.» позволяет запретить перемещение и подключение объектов одного уровня иерархии в сегмент другого уровня, что позволяет обеспечить логическую изолированность сегментов.

- Сегментирование информационной системы, предусматривающее выделение группы виртуальных машин, хранилищ информации и информационных потоков, предназначенных для решения выделенных (обособленных) задач.

В виртуальной инфраструктуре подобная категоризация пользователей и доступных им ресурсов реализуема несколькими способами:

- выделение ресурсов в отдельные логические группы – папки (применимо для виртуальных машин и шаблонов);

- использование ролевой модели доступа;

- применение технологии VLAN для разделения сетевого трафика, для передачи информации разной категории.

С помощью модуля контроля потоков «Аккорд-В.» можно организовать полноценное разграничение доступа пользователей к сегментам на основе неиерархических меток безопасности (категорий). Назначая метки конфиденциальным ресурсам и группам пользователей, которым необходим доступ к ним, обеспечивается изоляция сегментов, предназначенных для решения выделенных задач. Также «Аккорд-В.» обеспечивает невозможность перемещение ресурсов из одного сегмента в другой на основании контроля назначенных категорий.

- Выделение в отдельный сегмент (отдельные сегменты) серверов управления виртуализацией (автоматизированного рабочего места администратора управления средствами виртуализации).

Данная мера реализуется «по умолчанию» благодаря использованию сетевых устройств и не требует дополнительных уточнений.

- Физическое сегментирование виртуальной инфраструктуры для решения выделенных (обособленных) задач.

Для реализации данного требования помимо логического сегментирования и организации полномочного (мандатного) разграничения доступа предполагается физическое разделение серверов, хранилищ и сетевых устройств, обрабатывающих и передающих информацию, предназначенную для решения выделенных (обособленных) задач.

В заключение можно отметить, что появление в 2013 году нормативно-правовых актов и методических документов ФСТЭК России, содержащих требования по защите виртуальных инфраструктур является большим плюсом. Но выполнение требований и по сей день вызывает у специалистов затруднения и ряд вопросов.

Сообществу необходим стандарт (ГОСТ) по безопасности виртуальных инфраструктур, для четкого и однозначного понимания всех требований регулятора.

Потребителям средств защиты необходимо взять на заметку, что невозможно выполнить все требования регулятора по защите виртуальных инфраструктур только одним средством защиты. Для полноценной реализации всех мер требуется применение множества продуктов.

Также не стоит забывать о том, что и реализация отдельных мер требует комплексного подхода. Например, сегментирование виртуальных инфраструктур (ЗСВ.10) должно быть реализовано с нескольких различных сторон: организационными мерами, функциями платформы виртуализации, функциями сетевого оборудования и сетевых средств защиты, в том числе и в виде виртуальных аплаенсов, наложенными средствами защиты информации.

СПИСОК ЛИТЕРАТУРЫ

- Приказ № 17 ФСТЭК России от 11 февраля 2013 г. «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

- Приказ № 21 ФСТЭК России от 18 февраля 2013 г. «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных»

- Методический документ ФСТЭК России от 11 февраля 2014 г. «Меры защиты информации в государственных информационных системах».

- Приказ № 31 ФСТЭК России от 14 марта 2014 г. «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах, потенциально опасных объектах, а также объектах, представляющих повышенную опасность для жизни и здоровья людей и для окружающей природной среды».

Авторы: Рябов А. С.; Угаров Д. В.; Постоев Д. А.

Дата публикации: 01.01.2016

Библиографическая ссылка: Рябов А. С., Угаров Д. В., Постоев Д. А. Безопасность виртуальных инфраструктур. Сложности и нюансы выполнения требований регулятора // Комплексная защита информации: материалы XXI научно-практической конференции, Смоленск, 17–19 мая 2016 г. М., 2016. С. 217–220.

Метки документа:

виртуализация

доверенная загрузка

техническое регулирование

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.