Доклады, выступления, видео и электронные публикации

Развитие системы защиты для платформы виртуализации VMWARE VSPHERE

Введение

К настоящему времени про виртуализацию слышал каждый, и многим известны ее преимущества: гибкое управления инфраструктурой, эффективное энергосбережение, отказоустойчивость и многое другое. Уже ни для кого не секрет, что множество компаний уже используют облака в своей IT-инфраструктуре, и этот тренд продолжается [1]. Такая популярность технологии ожидаемо привлекает внимание специалистов по информационной безопасности к созданию новых и модернизации уже существующих решений.

VMware уже 20 лет разрабатывает решения для серверной виртуализации и за это время стала лидером на рынке. Платформа VMware vSphere используется во многих информационных системах, обрабатывающих данные, требующие защиты. Поэтому и для защиты виртуальной инфраструктуры VMware представлено множество средств защиты информации, например, компанией ОКБ САПР были разработаны два продукта: Аккорд-В. и Сегмент-В. [2]. Платформа виртуализация VMware vSphere продолжает развиваться, среди специалистов по защите информации происходит переосмысление принципов построения СЗИ, в том числе и СЗИ для виртуальных инфраструктур.

В данном докладе будут представлены результаты исследования, направленного на построение системы защиты виртуальной инфраструктуры на базе VMware vSphere 6.7 в соответствии с современными требованиями [3–5].

Исследование ограничивается рассмотрением мер защиты, связанных с обеспечением целостности объектов ВИ, управлением миграциями, сегментированием виртуальной инфраструктуры и управлением доступом администраторов ВИ к её объектам. Прочие требования к СЗИ для систем виртуализации на данном этапе работы не рассматривались.

Объектом исследования стала виртуальная инфраструктура, построенная на базе платформы VMware vSphere 6.7.

Как построить систему защиты виртуальной инфраструктуры?

В соответствии с [4, 5] система защиты должна обеспечивать защищенность всех компонентов среды виртуализации: ESXi-серверов и самих виртуальных машин, серверов управления vCenter, выполненных в виде как виртуальных машин (VCSA), так и специального программного обеспечения для Windows Server. Для этого в состав системы должно входить СЗИ, позволяющее осуществить доверенную загрузку, контроль целостности этих объектов и доступа к ним.

Рассмотрим каждый из этих объектов и сформулируем требования к СЗИ, позволяющему обеспечить их защищенность.

Основным компонентом в системе виртуализации vSphere является ESXi-сервер – гипервизор, компонент, который обеспечивает функционирование виртуальных машин, а также осуществляет управление ими. Компрометация любого компонента ESXi может привести к компрометации всех работающих на нем виртуальных машин, а, следовательно, и данных, которые ими обрабатываются. Поэтому крайне важно обеспечить доверенную загрузку ESXi-серверов и пошаговый контроль целостности всех его компонентов. Также ESXi можно рассмотривать как специализированную операционную систему, управление которой может осуществляться локально, через терминал администраторами виртуальной инфраструктуры, а значит необходимо осуществлять идентификацию и аутентификацию локальных администраторов гипервизора.

Другим объектом ВИ, защита которого необходима (именно на нём выполняется обработка и хранение данных) является виртуальная машина. Виртуальным машинам присущи все те же угрозы, что и их «реальным» аналогам. Для них точно так же необходимо обеспечивать доверенную загрузку и контроль целостности файлов внутри виртуальной машины. Список контролируемых СЗИ компонентов виртуальных машин, которыми могут быть BIOS, главная загрузочная запись (MBR) жёстких дисков, оборудование, и файлы [6], должен быть настраиваемым и определяться администратором безопасности в соответствии с политикой безопасности компании, владеющей виртуальной инфраструктурой.

При назначении контролируемых файлов для однотипных виртуальных машин удобно использовать файл-лист – единый список, в котором будут заданы параметры контролируемых файлов ВМ. Идея такого списка уже была реализована в Аккорд-KVM [7] и успешно показала себя. Этот список содержит перечень полных путей к контролируемым файлам и их контрольные суммы, рассчитанные на основании файлов эталонной ВМ. В последствии такой файл-лист может быть назначен однотипным виртуальным машинам (подобным эталонной) и при выполнении процедуры проверки контрольные суммы файлов ВМ сравниваются с указанными в файл-листе. В средстве защиты для ВИ, построенных на базе VMware vSphere, как и для инфраструктур, построенных на базе гипервизора KVM, целесообразно предусмотреть именно такую реализацию контроля целостности файлов ВМ.

Ещё одним объектом, составляющим ВИ, является сервер управления виртуальной инфраструктурой, vCenter Server. В случае его реализации как виртуальной машины, его защита должна осуществлять аналогично и другим ВМ, а случае реализации как физического СВТ – аналогично другим физическим СВТ. В первом случае безопасность vCenter может быть обеспечена СЗИ для ВИ, установленного в той же инфраструктуре, что и сервер управления. Во втором случае обеспечение безопасности vCenter как физического СВТ должно осуществляться средством доверенной загрузки, например, Аккорд-АМДЗ [8], и СЗИ от НСД, например, СПО Аккорд-Win64 K [9].

Теперь рассмотрим требования к обеспечению мер защиты, связанных с миграциями ВМ и сегментированию ВИ.

Миграция и сегментирование неразрывно связаны между собой. С одной стороны, выделение сегментов ВИ подразумевает ограничение на перемещение ВМ, то есть их миграцию между хостами, принадлежащих разным сегментам. С другой стороны, контроль миграции позволяет разделить объекты ВИ на группы, то есть выполнить сегментирование.

Контроль миграции ВМ должен позволить ограничить список гипервизоров, ресурсы которых могут быть использованы данной виртуальной машиной. Иными словами, СЗИ должно разрешать или блокировать запуск ВМ на ESXi-серверах в зависимости от заданных администратором безопасности настроек миграции.

Конечно, контроль перемещения виртуальных машин между ESXi-серверами позволяет выделить в ВИ группы ее объектов, но лишь группы виртуальных машин и гипервизоров. Виртуальные сети, хранилища и другие компоненты ВИ при таком построении системы защиты не рассматриваются. В то время как для полноценного выполнения требования сегментирования необходимо учитывать и эти объекты. Следовательно СЗИ должно осуществлять контроль перемещений объектов всех типов, существующих в ВИ.

Далее перейдем к вопросу об управлении доступом администраторов ВИ к ее объектам. При использовании для разграничения доступа лишь встроенных механизмов VMware vSphere возникает проблема сосредоточения максимальных привилегий в рамках одной роли главного администратора ВИ, то есть проблема «суперпользователя» [10]. Такой администратор может назначить любые права любому пользователю, дать доступ к любому объекту, являясь при этом администратором ВИ, а не безопасности – в рамках одного пользователя сосредоточены права двух администраторов, каждый из которых должен решать свои задачи и преследовать свои интересы. Хотя решить данную проблему зачастую возможно организационными мерами, это не всегда удобно. Хотелось бы администратору безопасности самому разрешать пользователям выполнение только определенных действий, не являясь при этом администратором ВИ. Такое разделение полномочий администратора безопасности и администратора ВИ позволяет решить проблему «суперпользователя».

Рассмотрев требования к защите основных объектов виртуальной инфраструктуры, перейдем к выработке требования к архитектуре СЗИ.

Управление системой защиты удобно осуществлять централизованно, например, каждый администратор безопасности со своего АРМ подключается через консоль управления к серверу управления виртуальной инфраструктурой. Доступ к инструментам управления системой защиты должен быть только у администраторов безопасности, от администраторов виртуальной инфраструктуры эти инструменты должны быть скрыты.

При всем этом система защиты не должна в целях безопасности ограничивать возможностей виртуальной инфраструктуры, сводя их к минимуму. Все преимущества систем виртуализации должны оставаться доступными.

Стоит отметить, что вне зависимости от функции безопасности, осуществляемых СЗИ, крайне важно, чтобы СЗИ обладало свойством отказоустойчивости.

Как реализовать требования к защите на примере Аккорд-В. 2.0?

Практическим результатом выполненной научно-технической работы стало создание макета программы Аккорд-В. 2.0. Это специальной программное обеспечение позволяет выполнить требования к СЗИ для защиты виртуальной инфраструктуры, указанные выше, а также является развитием продуктов ОКБ САПР Аккорд-В. 1.3 и Сегмент-В. 1.3.

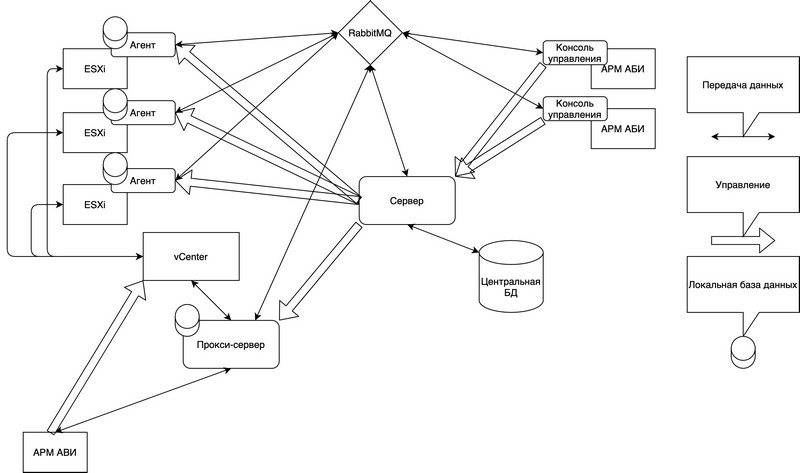

Архитектура Аккорд-В. 2.0 и связи между его компонентами представлены на рисунке 1.

Рисунок 1. Архитектура СПО «Аккорд-В.»

Аккорд-В. 2.0 состоит из следующих компонентов:

- Агенты – это программные модули, которые работают на ESXi-серверах и осуществляют доверенную загрузку виртуальных машин, а также контролируют миграции ВМ;

- Прокси-сервер – это программный модуль, работающий на отдельном сервере и обрабатывающий поступающие запросы от АРМ администратора виртуальной инфраструктуры к vCenter;

- Консоль управления – это специальное программное обеспечение, устанавливаемое на АРМ администраторов безопасности, через которое производится подключение к Серверу и управление компонентами Аккорд-В. 2.0;

- Сервер – это программный модуль, который может быть установлен как на отдельный сервер, так и на АРМ администратора безопасности, и через который осуществляется централизованное управление всей системой защиты информации.

Взаимодействие между всеми компонентами Аккорд-В. 2.0 осуществляется при помощи RabbitMQ – брокера AMQP-сообщений. Выбор RabbitMQ обусловлен его преимуществами по сравнению с другими брокерами сообщений [11].

Сервер является центральным компонентом Аккорд-В. 2.0, который обрабатывает поступающие запросы от Консоли управления и напрямую задает настройки Агентов и Прокси-Сервера. Сервер подключается к центральной базе данных, в которую записывается и хранится вся информация о состоянии виртуальной инфраструктуры, а также все заданные настройки безопасности Агентов и Прокси-сервера.

На Сервере реализована система идентификации/аутентификации пользователей и поддержка нескольких ролей в системе: администратор безопасности и аудитор. Администратор безопасности имеет полный доступ в системе управления Аккорд-В. 2.0, а аудитор имеет права только на просмотр заданных настроек.

Администраторы безопасности через Консоль управления подключаются только к Серверу и через него осуществляют управление Аккорд-В. 2.0: устанавливают параметры доверенной загрузки виртуальных машин, задают правила разграничения доступа к функциям управления виртуальной инфраструктуры и т.д.

Агенты в ходе доверенной загрузки ВМ проверяют все ее параметры на соответствие эталонным значениям, заданным администратором безопасности. Важно, что эти модули работают независимо от Сервера: администратор безопасности настраивает через консоль управления Аккорд-В. 2.0 параметры работы Агента, а также выполняет установку ВМ на контроль. Агент позволяет контролировать разрешение на включение ВМ (то есть осуществляем контроль миграции), выполнять контроль целостности оборудования, BIOS, загрузочных записей дисков и файл-листов. Все параметры работы агента хранятся как локально на гипервизоре, так и в центральной базе данных. Благодаря этому после настройки Агенты работают автономно и не требует связи с Сервером. Такая децентрализация в принятии решений обеспечивает отказоустойчивость СЗИ за счет отсутствия единого центра принятия решений, который может стать единой точкой отказа.

СЗИ – это лишь инструмент, и оно позволяет строить систему защиты информационной системы, причем какой именно она должна быть и какие компоненты контролировать, каждая компания решает по-своему, в зависимости от модели угроз информационной системы. Аккорд-В. 2.0 позволяет гибко настраивать контроль целостности всех компонентов виртуальной машины. Это достигается через использование файл-листов, о которых мы говорили выше, а также через настройку списка контролируемого оборудования ВМ. Файл конфигурации ВМ может содержать сотни строк, описывающих ее оборудование. В зависимости от модели угроз и специфики обработки данных на этой ВМ список контролируемого оборудования может быть разным и Аккорд-В. 2.0 позволяет это учесть. Для каждого Агента может быть настроен список типов контролируемого оборудования: процессор, оперативная память, флоппи-диски, сетевые адаптеры и т.д. То есть если в Агента задан контроль сетевых адаптеров, то в ходе контроля оборудования ВМ будут проверяться значения строк файла конфигурации, отвечающих за сетевые адаптеры.

Для обеспечения контроля доступа администраторов ESXi к локальному управлению гипервизором (вопрос управления удаленным доступом рассматривается ниже) в состав Агента Аккорд-В. 2.0 входит подключаемый модуль идентификации и аутентификации пользователей.

Для разграничения доступа к функциям управления ВИ используется Прокси-сервер, который обрабатывает в соответствии с заданными правилами разграничения доступа все запросы, поступающие с рабочего места администратора ВИ на сервер управления vCenter (или на ESXi). Аккорд-В. 2.0 пропускает только разрешенные действия. Правила разграничения доступа на основе меток безопасности, задаваемых администратором безопасности через Консоль управления. Метка безопасности представляет собой совокупность значений двух параметров: иерархического уровня и неиерархических категорий. Стоит отметить, что разделение объектов ВИ в соответствии с их метками безопасности и контроль перемещения этих объектов, при котором осуществляется сопоставление меток безопасности участвующих объектов, реализует сегментирование ВИ.

Все параметры работы Прокси-сервера, аналогично параметрам Агентов, хранятся как локально, так и в центральной базе данных. Это позволяет Прокси-серверу работать автономно, без связи с Сервером, что обеспечивает отказоустойчивость СЗИ.

Несмотря на то, что Аккорд-В. 2.0 позволяет разграничивать полномочия администраторов ВИ, после его установки в работе этих пользователей ничего не меняется: на рабочем месте не появляется дополнительных утилит, нет необходимости проходить аутентификацию в каких-либо дополнительных защитных сервисах, а для доступа к ВИ администратор может продолжать использовать привычный ему vSphere Client (HTML5) для работы. Изменяются только разве что настройки сети рабочего места пользователя – теперь трафик проходит через прокси-сервер.

Для обеспечения доверенной загрузки всех физических машин: АРМ администраторов, ESXi-сервера, vCenter в случае Windows Server может применяться модуль доверенной загрузки Аккорд-АМДЗ совместимый с Аккорд-В. 2.0.

Аккорд-В. 2.0 является наложенным средством защиты информации для платформы VMware vSphere и не ограничивает функциональные возможности и преимущества системы виртуализации.

Вывод

В ходе исследования были рассмотрены особенности защиты виртуальной инфраструктуры, построенной на платформе VMware vSphere, и сформулированы требования к средствам защиты информации виртуальных инфраструктур. В докладе на примере макета программы Аккорд-В. 2.0 было показано их выполнение. Конечно, были рассмотрены не все меры защиты, определенные в [3–5], выработка требований к средствам защиты, позволяющим реализовать указанные меры, будет выполнена в ходе дальнейшего исследования.

Список используемой литературы

- Маляревский А. Виртуализация как тренд 2020 [Электронный ресурс]. URL: https://www.crn.ru/news/detail.php?ID=141879 (дата обращения: 30.04.2021).

- Защита систем виртуализации для VMware («Аккорд-В.» и «Сегмент-В.») // Официальный сайт ОКБ САПР [электронный ресурс]. URL: https://www.okbsapr.ru/products/virtsys/accord-v-and-segment-v/ (дата обращения: 30.04.2021).

- ГОСТ Р 56938-2016. Защита информации. Защита информации при использовании технологий виртуализации. Общие положения [электронный ресурс]. URL: http://docs.cntd.ru/document/1200135524 (дата обращения: 30.04.2021).

- Приказ № 17 ФСТЭК России от 11 февраля 2013 г. «Об утверждении требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах».

- Приказ № 21 ФСТЭК России от 18 февраля 2013 г. «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

- Мозолина Н. В. Использование атрибутной модели контроля доступа в задаче контроля целостности конфигурации // Комплексная защита информации. Материалы XXII научно-практической конференции. Полоцк, 16-19 мая 2017 г. Новополоцк: Полоц. гос. ун-т, 2017. С. 87–90.

- Защита систем виртуализации для KVM («Аккорд-KVM») // Официальный сайт ОКБ САПР [электронный ресурс]. URL: https://www.okbsapr.ru/products/virtsys/accord-kvm/ (дата обращения: 30.04.2021).

- Аккорд-АМДЗ // Официальный сайт ОКБ САПР [электронный ресурс]. URL: https://www.okbsapr.ru/products/accord/accord-amdz/ (дата обращения: 30.04.2021).

- СПО Аккорд-Win64 К // Официальный сайт ОКБ САПР [электронный ресурс]. URL: https://www.okbsapr.ru/products/accord/spo-accord-win64-k/ (дата обращения: 30.04.2021).

- Мозолина Н. В. Защита виртуализации «в эпоху бурного развития» // Information Security/Информационная безопасность. 2019. № 1. С. 29.

- Чадов А. Ю., Михальченко К. Э. Сравнительный анализ AMQP брокеров сообщений для использования в качестве элемента децентрализованной системы разграничения доступа // Комплексная защита информации: материалы ХХIV научно-практической конференции. Витебск. 21–23 мая 2019 г.: УО ВГТУ. Витебск, 2019. С. 261–267.

Авторы: Чумаков И. В.; Мозолина Н. В.

Дата публикации: 19.08.2021

Библиографическая ссылка: Чумаков И. В. Мозолина Н. В. Развитие системы защиты для платформы виртуализации VMWARE VSPHERE // Комплексная защита информации: материалы XXVI научно-практической конференции. Минск. 25–27 мая 2021 г. Минск: Издатель Владимир Сивчиков, 2021. С. 260–264.

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.