Доклады, выступления, видео и электронные публикации

Организация однонаправленного канала передачи данных на базе защищенного служебного носителя информации

Защита автономных компьютеров или сетей от нежелательного и неавторизованного раскрытия обрабатываемой, хранимой и передаваемой с их помощью информации конфиденциального характера составляет извечную проблему в области обеспечения безопасности информации. Эта проблема воспринимается особенно остро, если речь идет о компьютерных системах, используемых правительственными органами или органами безопасности коммерческих структур, которые, в силу высокого уровня критичности размещаемых в них данных, нуждаются в обеспечении повышенного уровня безопасности.

При этом традиционные средства защиты, включая средства разграничения доступа, межсетевые экраны, системы обнаружения вторжений, при типовом конфигурировании, как правило, контролируют только те информационные потоки, которые проходят по каналам, предназначенным для их передачи. Подобный подход оставляет возможность обмена информацией посредством т. н. скрытых каналов (СК) ‑ непредусмотренных разработчиком информационной технологии (ИТ) или автоматизированной системы (АС) коммуникационных каналов, которые могут быть использованы для нарушения политики безопасности [1].

Классическим примером, иллюстрирующим суть скрытых каналов, является возможность отображения на уровне сегмента сети, для которого требуется обеспечение низкого уровня безопасности, названий каталогов и файлов, созданных на уровне сегмента сети, для которого требуется обеспечение высокого уровня безопасности. При этом информация может передаваться в неявном закодированном виде в сформированных определенным условным способом именах файлов, атрибутах, даже размерах и датах изменения файлов и т. д. Наконец, сам факт существования файла с определенным названием содержит в себе один бит информации, передаваемый с высокого уровня на низкий.

Другой пример связан с тем, что в настоящее время Интернет, равно как и большинство действующих сетей, все еще функционирует на основе протоколов TCP и IP. Данные протоколы, хотя и являются достаточно эффективными, характеризуются отсутствием необходимых элементов защиты [2].

Основной протокол TCP/IP специфицирован в RFC 793 [3] и RFC 791 [4], однако существуют также его расширения (например, расширения TCP для обеспечения высокой производительности, в RFC 1323 [5]), которые определяют дополнительные параметры заголовка, оставляющие некоторые возможности для стеганографического кодирования и использующие тот факт, что некоторые заголовки изменяются в процессе передачи (потенциальные возможности для использования в злоумышленных целях полей заголовка TCP/IP рассмотрены, например, в работах [6], [7], [8], [9] и др.).

В общем случае угрозы безопасности, которые могут быть реализованы с помощью СК, включают в себя:

- внедрение вредоносных программ и данных;

- передача злоумышленником команд для выполнения внедренному в систему программному агенту;

- утечку криптографических ключей или паролей;

- утечку отдельных информационных объектов.

Для удовлетворения потребности в обеспечении безопасности надлежащего уровня, позволяющего блокировать угрозы безопасности, возникающие вследствие наличия возможности несанкционированных воздействий с помощью СК, проектируются и разрабатываются специальные методы и механизмы защиты.

В ГОСТ Р 53113.1-2008 определены следующих средства и методы противодействия опасным СК [1]:

- построение архитектуры ИТ или АС, позволяющей перекрыть СК или сделать их пропускную способность настолько низкой, что каналы становятся неопасными;

- использование технических средств, позволяющих перекрывать СК или снижать их пропускную способность ниже заданного уровня;

- использование программно-технических средств, позволяющих выявлять работу опасных СК в процессе эксплуатации системы;

- применение организационно-технических мер, позволяющих ликвидировать СК или уменьшить их пропускную способность до безопасного значения.

Одним из наиболее очевидных методов противодействия опасным СК является использование однонаправленной сети (ОНС), или диода данных (data diode) — механизма, позволяющего в целях обеспечения безопасности информации осуществлять передачу данных только в одном направлении. В средах с повышенными требованиями к безопасности информации диод данных используется при соединении между двумя или более сетями с различающимися уровнями критичности информации и, соответственно, различающимися уровнями защиты (см. рисунок 1).

Рисунок 1 — Защита конфиденциальности сети с более высоким уровнем классификации информации

Преимущества для пользователей сети с высоким уровнем защиты заключаются в том, что их данные остаются конфиденциальными, в то время как они могут получать доступ к данным стороны с низким уровнем защиты. Подобная функциональность может быть востребована потребителем, например, в том случае, если чувствительные данные хранятся в сети, которой требуется подключение к сети Интернет.

Однако в то время как односторонний канал данных обеспечивает исключительно высокий уровень защиты данных, размещенных в защищенном сегменте сети, его применение обусловливает возникновение дилеммы, связанной с потребностью в верификации данных, которая, можно предположить, является критичной в большинстве систем передачи данных. В частности, протоколы, обычно используемые в сетевых соединениях, такие как TCP/IP, не могут использоваться в ОНС, поскольку предполагают подтверждение приема. Это также служит препятствием для возможности функционирования в таких сетях большого числа прикладных приложений.

Можно констатировать, что в тривиальной односторонней системе передачи данных узел-отправитель не может получить от узла-получателя статус и информацию о целостности отправленных данных без отказа от односторонности потока данных и, как следствие, компрометации защиты, предоставляемой за счет использования односторонних каналов передачи данных.

Попытки преодоления указанной сложности отличаются широким многообразием применяемых подходов и порою порождают весьма экзотические решения. Например, в патенте США № 5703562 «Методы передачи данных от незащищенного к защищенному компьютеру» предлагается схема верификации данных для систем передачи, основанных на одностороннем канале данных, в которой используется некое «сигнальное устройство», подсоединенное к защищенному компьютеру и «испускающее сигнал предупреждения» в момент обнаружения ошибки в передаваемых данных. В качестве сигнала предупреждения об обнаружении ошибки в патенте предлагается использовать «одиночный продолжительный звук». Очевидно, предложенное решение не позволяет обеспечить передачу результата вычислений, выполненных в рамках обнаружения ошибок, от узла-получателя к узлу-отправителю, так, чтобы последний мог сравнить результаты и вывести на экран статус и информацию о целостности переданных данных из этого сравнения.

Существуют также решения, которые предусматривают использование для организации подтверждения приема дополнительных средств вычислительной техники, реализующих функции узла обратной связи.

Кроме того, в ряде подходов рассматривается возможность построения IP-архитектур, в которых используются традиционные межсетевые экраны или маршрутизаторы, сконфигурированные таким образом, чтобы разрешать исключительно одностороннюю передачу данных между двумя доменами или узлами сети. Следует отметить, что, к сожалению, подобные подходы, будучи относительно простыми и привлекательными для реализации, в то же время в значительной степени подвержены атакам, связанным с несанкционированным изменением конфигурации системы защиты в целях нарушения однонаправленности передачи данных.

Наличие известных трудностей способствует рассмотрению в качестве основы для построения однонаправленных каналов передачи данных альтернативных решений. Одним из таких альтернативных механизмов является организация однонаправленного канала передачи данных на базе защищенного служебного носителя информации.

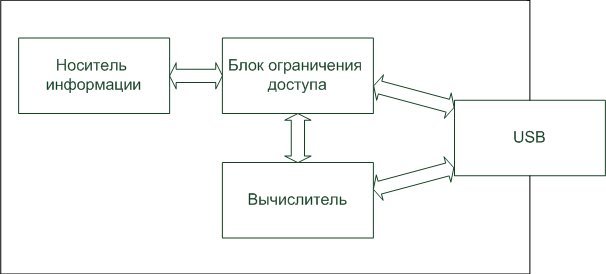

Обобщенная схема защищенного служебного носителя информации приведена на рисунке 2.

Рисунок 2 — Обобщенная схема защищенного служебного носителя информации

Носитель информации, показанный на рисунке 2, представляет собой запоминающее устройство, содержащее пользовательские данные и удовлетворяющее спецификации для USB-устройств класса Mass Storage. Исполнительный механизм для ограничения доступа к носителю информации реализован в блоке ограничения доступа. При этом блок ограничения доступа получает управляющие воздействия со стороны вычислителя, который реализован в виде микропроцессорного устройства, также выполняющего операции, связанные с идентификацией и аутентификацией пользователя при доступе к пользовательским данным, содержащимся на носителе информации. Безопасность хранения ключей в энергонезависимой памяти вычислителя базируется на отсутствии доступных для злоумышленника процедур, позволяющих получить значения ключей аутентификации.

Определяющим механизмом, положенным в основу концепции рассматриваемой архитектуры защищенного служебного носителя информации является процедура регистрации. При этом различаются процедуры первичной и повторной регистрации. Первичная регистрация позволяет ему функционировать на обособленном компьютере или в заданном сегменте сети (в зависимости от модификации защищенного служебного носителя информации, определяющей возможность его сопоставления либо с выделенным компьютером, либо с сегментом сети). Повторная регистрация предназначена для расширения области его функционирования за счет дополнительных «дружественных» обособленных рабочих станций или сегментов сети.

В целях реализации однонаправленного канала передачи данных процедура регистрации должна быть параметризована таким образом, чтобы предусматривать возможность задания режима доступа («только чтение», «только запись», «чтение и запись») к носителю информации на обособленном компьютере или в сегменте сети. В этом случае при регистрации защищенного служебного носителя информации администратором безопасности в сегменте сети с низким уровнем защищенности для него должен быть установлен режим «чтение и запись» или «только запись», а при регистрации в сегменте сети с высоким уровнем защищенности ‑ «только чтение». Информация о заданных режимах доступа сохраняется во внутренней энергонезависимой памяти вычислителя. Реализация данного подхода принципиально возможна, поскольку механизм для ограничения доступа к носителю информации реализован в блоке ограничения доступа, в свою очередь управляемом программой, также записанной во внутренней энергонезависимой памяти вычислителя.

Таким образом, общий алгоритм работы защищенного служебного носителя информации, реализующего односторонний канал передачи данных, выглядит следующим образом:

1) после подключения к соответствующему разъему компьютера вычислитель начинает исполнять программу, записанную в его внутренней энергонезависимой памяти (при этом блок ограничения доступа запрещает обращение к носителю информации со стороны интерфейса USB);

2) вычислитель как USB-устройство выполняет функции подключения к интерфейсу USB в соответствии с технологией Plug and Play, в результате чего операционная система компьютера распознает устройство и загружает его драйвер;

3) вычислитель получает необходимые данные для проведения:

— идентификации и аутентификации пользователя;

— определения, производилась ли ранее регистрация на данной рабочей станции (относится ли она к числу рабочих станций, на которых разрешается получение доступа к пользовательским данным, содержащимся на носителе информации; в ходе проверки выполняется процедура криптографической взаимной аутентификации защищенного служебного носителя информации и системы);

— определения заданного режима доступа к пользовательским данным, заданного на этапе регистрации в зависимости от уровня защищенности сегмента сети;

4) вычислитель после получения необходимых данных выполняет вычисления, результатом которых является принятие решения об открытии доступа к носителю информации с учетом заданного режима доступа;

5) если проверки не увенчались успехом, то в доступе будет отказано, вычислитель не направит в блок ограничения доступа команду, разрешающую обращение к носителю информации со стороны интерфейса USB; таким образом, доступ к носителю информации будет по-прежнему запрещен, а вычислитель возвращается в состояние ожидания необходимых данных;

6) если проверки выполнены успешно, вычислитель посылает в блок ограничения доступа команду, разрешающую обращение к носителю информации со стороны интерфейса USB в рамках заданного режима доступа, и поддерживает его в таком состоянии до отключения питания.

Приведенный алгоритм позволяет на физическом уровне блокировать попытки записи данных при подключении устройства к сегменту с высоким уровнем защиты, тем самым неизбежно перекрывая как СК, основанные на наличии памяти, в которую передающий субъект мог бы записывать информацию, а принимающий — считывать ее, так и статистические СК, использующие для несанкционированной передачи информации изменение параметров распределений вероятностей каких-либо случайных характеристик системы. Использование скрытых каналов по времени, основанных на том, что субъект, передающий информацию со стороны с высоким уровнем защищенности, модулирует с ее помощью некоторый изменяющийся во времени процесс, а субъект, принимающий информацию на стороне с низким уровнем защищенности, имеет возможность демодулировать передаваемый сигнал, анализируя несущий информацию процесс во времени, представляется затруднительным уже в силу самой физической природы служебного носителя информации, предполагающей асинхронность передачи порций данных.

Любопытно, что описанный односторонний канал передачи данных может быть направлен и в обратную сторону — в целях формирования доверенной стороны как источника информации с повышенным уровнем обеспечения целостности и доступности. Для этого достаточно выполнить регистрацию защищенного служебного носителя информации в сегменте с высоким (с точки зрения требований, предъявляемых к целостности и доступности) уровнем защищенности, определив для него режим доступа «только запись» или «чтение и запись», а далее выполнить его регистрацию в сегменте с низким уровнем защищенности в режиме «только чтение». При этом алгоритм функционирования такого канала передачи полностью аналогичен описанному выше.

Список использованных источников

1 ГОСТ Р 53113.1-2008. Информационная технология. Защита информационных технологий и автоматизированных систем от угроз информационной безопасности, реализуемых с использованием скрытых каналов. Часть 1. Общие положения.

2 Steven J. Murdoch. Covert channel vulnerabilities in anonymity systems. Technical Report, 2007.

3 J. Postel. Transmission Control Protocol. RFC 793, IETF, September 1981.

4 J. Postel. Internet Protocol. RFC 791, IETF, September 1981.

5 V. Jacobson, R. Braden, and D. Borman. TCP extensions for high performance. RFC 1323, IETF, May 1992.

6 T. Handel and M. Sandford. Hiding data in the OSI network model. In R. Anderson, editor, Information Hiding Workshop (IH 1996), volume 1174 of LNCS, pages 23–38, Cambridge, UK, May/June 1996. Springer.

7 K. Ahsan and D. Kundur. Practical data hiding in TCP/IP. In ACM Workshop on Multimedia and Security, Juan-les-Pins, France, December 2002. ACM Press.

8 J. Rutkowska. The implementation of passive covert channels in the Linux kernel. In 21st Chaos Communication Congress, Berlin, Germany, December 2004. Chaos Computer Club e.V.

9 J. Giffin, R. Greenstadt, P. Litwack, and R. Tibbetts. Covert messaging in TCP. In R. Dingledine and P. Syverson, editors, Privacy Enhancing Technologies (PET), volume 2482 of LNCS, pages 194–208, San Francisco, CA, US, April 2002. Springer.

Автор: Лыдин С. С.

Дата публикации: 01.01.2013

Библиографическая ссылка: Лыдин С. С. Организация однонаправленного канала передачи данных на базе защищенного служебного носителя информации // Комплексная защита информации. Электроника инфо. Материалы XVIII Международной конференции 21–24 мая 2013 года, Брест (Республика Беларусь). 2013. С. 135–138.

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.