Доклады, выступления, видео и электронные публикации

Про ДБО

Проникновение информационных технологий в нашу жизнь вызывает пристальный интерес к защите информационного взаимодействия. Зачастую это интерес «академический», подогреваемый прессой и мифами о том, что «вот дадут мне электронную подпись, и будет мне счастье». Возможно, пока это не опасно. Действительно, для значительного числа государственных услуг, предоставляемых в электронном виде, вполне достаточно простой идентификации гражданина. Например, на основе сертификата ключа подписи, или на любой другой основе. С точки зрения значительного количества граждан, не представляет особого интереса и защита персональных данных. Известно же, что все они «уже давно украдены». Так что если интерес к защите в этих областях и есть, то его уж точно можно считать не оформившимся в личный, частный интерес. А значит, общественное мнение не возражает против того, чтобы защищались эти коммуникации формально.

Иное дело - ДБО. Суммы потерь огромны, деньги теряют граждане, компании и предприятия, банки. Здесь интерес к защите становится конкретным, личным, почти интимным. Вопрос стал не праздным. А на реальные вопросы и ответ должен быть конкретным.

Токены, защищенные ключевые носители, электронные замки, модули доверенной загрузки, средства разграничения доступа, VPN, межсетевые экраны, и прочая, прочая, прочая - позволяют обеспечить достаточный уровень защищенности только в комплексе. Однако, требования регуляторов выглядят так, что если есть хотя бы одна функция, связанная с безопасностью, изделие нуждается в сертификации. И вот сертификат есть - ура! Изделие сертифицировано! И кто потом, за исключением горстки специалистов, поймет, что это изделие обеспечивает не безопасность, а приемлемое выполнение только одной (или нескольких) функций?! Защита подменяется имитацией защиты. Имитация. Проблема эпохи.

Не решает проблему и подключение к недоверенному компьютеру устройства ЭП, подписывающего и отображающего платежку. Да, если это устройство простейшее, его можно исследовать, состояние его зафиксировать и считать доверенным. Но проблема в том, что функциональность его будет слишком узкой (в силу простоты). Значит, использовать его будет неудобно. А если функциональность сделать близкой к привычной, которую предоставляют компьютеры - то тогда и все проблемы компьютеров перенесутся на это устройство. И снова о доверенности придется забыть.

Нужное нам устройство должно быть полнофункциональным с одной стороны, и простейшим в применении - вот такая дихотомия.

На протяжении года мы не раз обосновали в статьях в НБЖ выводы о том, что:

- невозможно обеспечить безопасность ДБО без создания доверенной среды у клиента, создание доверенной среды у клиента является необходимым условием безопасного информационного взаимодействия;

- доверенную среду на компьютере клиента при этом вовсе не обязательно поддерживать постоянно, достаточно обеспечить доверенность только на период сеанса связи - создать доверенный сеанс связи, ДСС;

- создание ДСС может быть обеспечено разными средствами, но для целей ДБО целесообразно использовать недорогое малогабаритное устройство, которое удобнее всего подключать к компьютеру через порт USB;

При этом должны выполняться требования по безопасности, а именно:

- защита от перехвата паролей;

- защита от перехвата портов;

- неизвлекаемость ключей;

- защита от перехвата управления;

- безопасное обновление.

Кроме этого, мы выделили необходимые требования по функциональности, основные из которых:

- достаточность функций для любой архитектуры системы;

- мультиплатформенность решения;

- поддержка любой периферии;

- независимость от провайдеров сети.

Более всего этим требованиям удовлетворяет средство электронной подписи СЭП «МАРШ!-ДСС», однако и у него есть недостатки - в частности, не выполняется важнейшее требование независимости от конфигурации сети. Таким образом, становится объяснимым, почему «МАРШ!» получил большое распространение в корпоративных системах, но мало используется в рознице - действительно, настройка сетевых параметров в ряде случаев может стать препятствием.

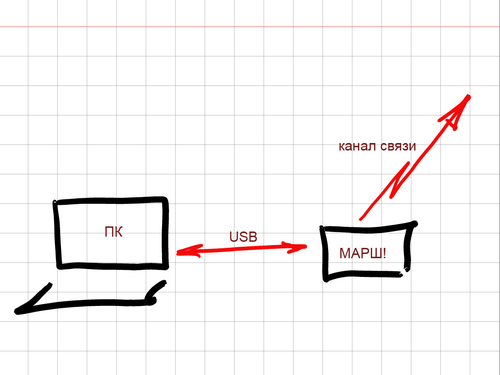

Очевидный вариант видится в том, чтобы не использовать все возможные для компьютера варианты сетевых подключений, а ограничиться одним или несколькими провайдерами, и эти возможности коммуникаций придать непосредственно МАРШ!у. Тогда вариант взаимодействия будет такой:

Рис. 1. Использование коммуникаций в МАРШ!

Это намного упрощает ОС МАРШ!а, полностью снимает с пользователя проблему настроек, но делает сложнее само устройство, так как к нему нужно добавить модем.

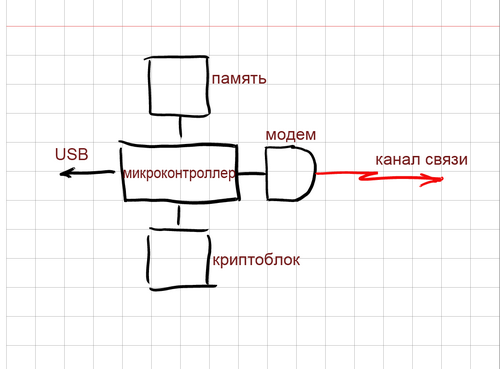

В этом случае структура МАРШ!а будет дополнена модемом и будет выглядеть так:

Рис. 2. Архитектура МАРШ! «М!&M» (МАРШ! и модем)

Такое устройство может использоваться на любом компьютере, не требует настроек (one-click), его функций достаточно для любой архитектуры системы, оно независимо от провайдеров сети, и является мультиплатформенным, так как может загружать код ОС и ФПО для компьютеров любой архитектуры, включая x86, Mac или компьютеры с гарвардской архитектурой.

При такой архитектуре наиболее простым способом обеспечивается и выполнение требований по безопасности. Действительно, доверенность среды обеспечивает защиту от перехвата паролей, портов и защиту от перехвата управления, криптографический блок обеспечит неизвлекаемость ключей и контроль целостности при проведении обновлений ПО.

Для интеграции с банковской частью ДБО, построенной на основе WEB-сервисов, со стороны серверной части достаточно установить физический или виртуальный сервер доверенного сеанса связи - сервер ДСС. Его задача - поддержка VPN со стороны канала (клиента) и поддержка WEB-сервиса со стороны центра. Кроме того, на стороне сервера ДСС устанавливаются средства санации, проводящие контроль корректности XSD-схем полученных файлов и удаление из них несанкционированных (исполняемых) операций. Таким образом может быть сформирован XML-файл известной структуры, который будет подписан ЭП на стороне клиента и передан в центр с соблюдением требований безопасности.

Имеющийся опыт интеграции показывает, что на этом этапе при правильно разработанной системе трудностей не возникает.

При интеграции с системой, построенной не на WEB-сервисной технологии, система может быть дополнена типовым Агентом Интеграции (АИ), выпускаемым серийно. В этом случае интеграция заключается в описании и настройках сервисов на АИ.

Режимы работы

"Папуасскими бусами" из флешек, токенов, "таблеток" touch memory, модемов и других идентификаторов и USB-устройств сегодня может похвастаться едва ли не каждый. Нужно ли это?

За счет описанной архитектуры, возможностей микроконтроллера и криптоблока интегрированный с модемом МАРШ! может реализовывать функции:

- модема,

- токена,

- защищенного ключевого носителя (неизвлекаемость ключа - ЗКН),

- специального загрузочного носителя (СЗН),

- технологической среды хранения доверенной ОС и ФПО.

Ориентировочный

срок начала поставки изделий на рынок - начало наступающего - 2013 года.

Автор: Конявский В. А.

Дата публикации: 01.01.2012

Библиографическая ссылка: Конявский В. А. Про ДБО // Национальный банковский журнал. № 12 (103). С. 86–87.

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.