Доклады, выступления, видео и электронные публикации

Организация безопасного ДБО на основе СОДС «МАРШ!»

Человек, находящийся за рулем, должен осознавать, что автомобиль - это источник повышенной опасности для всех участников дорожного движения. Несмотря на это, перемещение людей и грузов настолько важно, что отказаться от автомобилей невозможно.

Не менее важно перемещение финансов, так как финансовые потоки всегда являются необходимым условием движения товарных потоков. Агентом управления финансами являются банки, и (увы), для клиентов банки являются источником повышенной опасности. И люди, находящиеся "у руля" банков должны осознавать свою ответственность не менее чем водители, находящиеся за рулем автомобиля.

Если случится трагедия, то даже если во всем виноват пешеход, водителю как минимум не удастся избежать репутационных рисков и общественного осуждения. Если со счета клиента в банке исчезают деньги - обычно оказывается "виноватым" клиент, хотя зачастую его вина лишь в том, что он выбрал именно этот банк.

Проблема эта стала проблемой национальной безопасности.

Сегодня практически нет банков, клиенты которого не пострадали бы от действий хакеров, атакующих системы ДБО. «Доходы» преступных хакерских групп составляют, по оценкам экспертов, 25-30 млн. долларов в месяц для каждой группы. Это те деньги, которые теряют вкладчики банков, так как все риски банки перекладывают на них. По имеющимся данным, потери клиентов российских банков составляют более 2,5 млрд. евро.

Источник проблемы - имитация защиты, подменяющая реальные меры безопасности. Полноценная защита слишком дорогая, усеченная - не дает ожидаемого эффекта, но применяется банками для привлечения клиентов. Нельзя носитель ключа ЭЦП выдавать за надежную защиту. Ни одна система ДБО сегодня не обеспечивает создания доверенной среды функционирования СКЗИ, в результате применение средств защиты осуществляется с нарушением обязательных условий, что и приводит к потерям.

Усеченные решения банки применяют, исходя из неверной логики - если создание доверенной среды дорого, то можно заменить ее паллиативами. Это не так. Если известные решения слишком дорогие - значит, нужно разрабатывать более дешевые, а не применять имитацию безопасности.

Надежно проблема может быть решена применением новой технологии доверенного сеанса связи (ДСС).

Доверенный сеанс связи - период работы компьютера, в рамках которого обеспечивается доверенная загрузка ОС, организуется защищённое соединение, а также поддерживаются достаточные условия работы с ЭЦП. Примером практической реализации концепции доверенного сеанса связи является средство обеспечения доверенного сеанса «МАРШ!» - СОДС "МАРШ!", изготавливаемый в виде специализированного USB-устройства.

Суть концепции состоит в том, что необходимый уровень защищенности компьютера обеспечивается не на всё время эксплуатации компьютерной системы, а только на те периоды времени, когда высокая защищенность действительно необходима.

Что такое «МАРШ!»

Конструкция

Конструктивно "МАРШ!" выполнен в виде USB - устройства, и выглядит точно так же, как обычная "флешка". Тем не менее, "МАРШ!" похож на флешку только внешне. На самом деле это активное микропроцессорное устройство, с многоконтурной криптографической подсистемой, проверенной защищенной операционной системой "Linux", браузером, специальной подсистемой управления к памяти и многим другим.

"МАРШ!" как аппаратный модуль доверенной загрузки

Основная задача "МАРШ!"а - создание доверенной среды функционирования криптографии. Для этого в специальном разделе памяти "МАРШ!"а размещается все необходимое для этого программное обеспечение. Важнейшей особенностью является обеспечиваемая "МАРШ!"ем возможность подписи документов в формате XML.

"МАРШ" подготавливается к эксплуатации как загрузочное устройство. При начале доверенного сеанса связи пользователь загружается с "МАРШ"а, обеспечивая тем самым доверенную среду. Далее стартует браузер и все сопутствующее программное обеспечение, необходимое для работы. В браузере в доверенном сеансе обеспечивается защищенный обмен информацией, с соблюдением всех требований 63-ФЗ.

После загрузки ОС на компьютер клиента и старта браузера устанавливается доверенный сеанс связи с сервером (VPN-шлюзом) центральной ИС, т.е. защищённое соединение на основе криптографических алгоритмов (закрытые ключи и сертификаты хранятся в защищённой памяти "МАРШ!").

"МАРШ!" как память с аппаратным управлением доступом

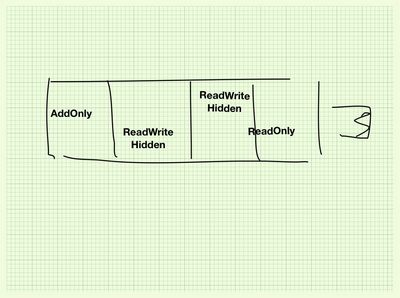

С точки зрения управления доступом "МАРШ" представляет собой память, разделенную на несколько разделов. Как правило, это не менее одного раздела  Read Only (RO), не менее одного раздела ReadWriteHidden (RWH), используются также разделы AddOnly (AO) и разделы с общим доступом RW. Разделение на разделы осуществляется при производстве, и пользователем изменено быть не может.

Read Only (RO), не менее одного раздела ReadWriteHidden (RWH), используются также разделы AddOnly (AO) и разделы с общим доступом RW. Разделение на разделы осуществляется при производстве, и пользователем изменено быть не может.

Обычно в RO разделе размещается операционная система и другое ПО, которое является неизменяемым достаточно длительное время, обновления и дополнения ФПО размещаются в в оном из разделов RWH, в другом размещается ключевая информация VPN, а раздел AO используется для ведения аппаратных журналов событий безопасности.

Аппаратные ресурсы СОДС "МАРШ!"

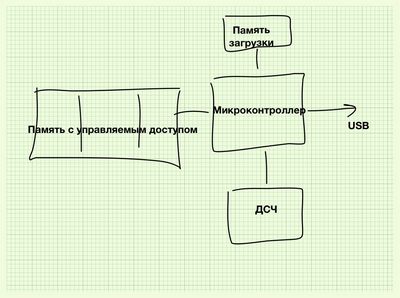

СОДС "МАРШ" с точки зрения аппаратных ресурсов

представляет собой управляющий микроконтроллер, память загрузки ПО

микроконтроллера,  двухплечевой датчик случайных чисел с

физическими источниками шума и память с управляемым доступом. На предложенной

конструкции аппаратно выполняется управление памятью, генерация и контроль

случайных последовательностей, резидентная криптография, которая используется

для управления обновлениями ПО. Аппаратные ресурсы "МАРШ!" не

используются для потоковой криптографии, а используются только для хранения

кода и ключевой информации, что позволяет применять изделие с любыми

сертифицированными СКЗИ, без изменения систем ключевого менеджмента.

двухплечевой датчик случайных чисел с

физическими источниками шума и память с управляемым доступом. На предложенной

конструкции аппаратно выполняется управление памятью, генерация и контроль

случайных последовательностей, резидентная криптография, которая используется

для управления обновлениями ПО. Аппаратные ресурсы "МАРШ!" не

используются для потоковой криптографии, а используются только для хранения

кода и ключевой информации, что позволяет применять изделие с любыми

сертифицированными СКЗИ, без изменения систем ключевого менеджмента.

Резидентные программные средства СОДС "МАРШ!"

В состав резидентного ПО входит операционная система, браузер, модуль интеграции, библиотека электронной подписи, VPN, криптоядро, вспомогательные библиотеки для надежной работы с памятью, транспортной системой массторадж, файловой системой.

Операционная система - Linux.

Браузер - Mozilla Firefox.

Модуль интеграции - встраивается как плагин браузера и предназначается для инициирования выполнения операций с ЭП.

Библиотека ЭП - это средство, позволяющее применять ЭП не битовых строк, а документов в формате XML.

VPN - может быть любым. Есть положительный опыт работы со всеми распространенными VPN.

Криптоядро - может быть любым. Есть положительный опыт работы со всеми распространенными криптоядрами.

Интеграция СОДС "МАРШ!" в функциональные подсистемы на базе WEB-сервисов

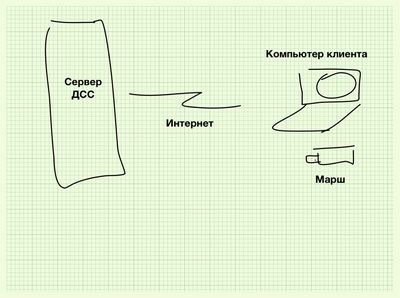

Для интеграции с функциональной

подсистемой, построенной на основе WEB-сервисов, со стороны серверной части достаточно установить

физический или виртуальный сервер

доверенного сеанса связи - сервер ДСС. Его задача - поддержка VPN со стороны канала

(клиента) и поддержка WEB-сервиса со стороны центра. Имеющийся опыт интеграции

показывает, что на этом этапе при правильно разработанной системе трудностей не

возникает.

физический или виртуальный сервер

доверенного сеанса связи - сервер ДСС. Его задача - поддержка VPN со стороны канала

(клиента) и поддержка WEB-сервиса со стороны центра. Имеющийся опыт интеграции

показывает, что на этом этапе при правильно разработанной системе трудностей не

возникает.

При интеграции с системой, построенной не на WEB-сервисной технологии, система может быть дополнена типовым Агентом Интеграции (АИ), выпускаемым серийно. В этом случае интеграция заключается в описании и настройках сервисов на АИ.

Стоимость технических средств ДСС в разы ниже, чем при традиционных подходах.

Такой подход позволит гарантированно исключить случаи утраты денежных средств банками и их клиентами из-за хакерских атак на системы ДБО.

Банк, первым реализовавший такой подход, получит огромные конкурентные преимущества.

Автор: Конявский В. А.

Дата публикации: 01.01.2011

Библиографическая ссылка: Конявский В. А. Организация безопасного ДБО на основе СОДС «МАРШ!» // Национальный банковский журнал. М., 2011. № 9. С. 84–85.

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.