Доклады, выступления, видео и электронные публикации

Инструмент контроля доступа к средствам управления виртуальной инфраструктурой

Казалось бы, нам следовало закрыть вопрос защиты виртуальных инфраструктур (далее ВИ) на базе VMware, создав Аккорд-В., но мы испытывали смутную неудовлетворенность тем, как решили в нем задачу разграничения доступа к средствам управления ВИ — разграничение на уровне предоставления или запрета доступа к средствам управления — казалось нам слишком уже недетализированным, а необходимость контролировать орг.мерами наличие средств разграничения доступа на АРМ Администратора ВИ (далее АРМ АВИ) — слишком уж зависимой от человеческого фактора.

Из этого неудовольствия и желания расширить (детализировать) функционал разграничения и перейти от организационного подхода («следите, чтобы на всех АРМ было СПО Аккорд-Winхх») к техническому («с любого АРМ запрос пройдет через наш модуль») и вырос наш новый продукт «Сегмент-В.». Он также предназначен для VMware vSphere.

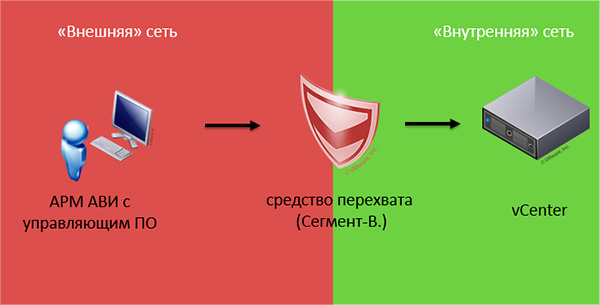

С точки зрения Сегмента-В., vCenter является внутренним элементом по отношению к ВИ, а администратор ВИ внешним.

Принципиальная схема выглядит следующим образом (рис. 1):

Рис. 1. Сегмент-В. здесь

Применение продукта требует дополнительной настройки ВИ так, чтобы все запросы к vCenter и ESXi проходили через Сегмент-В. (рис. 2). Аргументом в пользу того, что данная реорганизация сети не является обременяющей, может служить требование к усилению ЗСВ.4:

- в информационной системе, построенной с применением технологии виртуализации, должна быть обеспечена единая точка подключения к виртуальной инфраструктуре (при необходимости резервирования каналов связи, точка подключения должна рассматриваться как комплексное решение, включающее в себя средства взаимодействия с основным и резервными каналами связи).

Рис. 2. Настройка маршрутизации

Что контролируем

Контролировать все возможные действия пользователей не имеет смысла. Более того, избыточность функционала усложняет работу с ПО. Интерес представляют в первую очередь действия, выделяемые регулятором + специфичные функции конкретных платформ, которые не учтены регулятором (например: lockdown mode). По результатам анализа 17/21 приказов и всех функций в API vClient мы выделили 23 операции:

- Вход

- Вход в систему (вход в систему по паролю или с учетными данными текущей сессии)

- ВМ

- Доступ к файлам ВМ (просмотр хранилища и файлов виртуальных машин на нем)

- Удаление ВМ (удаление ВМ и ее файлов с диска)

- Создание ВМ (создание, импорт, а также добавление в инфраструктуру ВМ)

- Запуск ВМ/vApp (запуск виртуальной машины/vApp)

- Останов ВМ/vApp (выключение, suspend, перезапуск ВМ/vApp)

- Создание копий ВМ (клонирование в ВМ/шаблон, разворачивание ВМ из шаблона)

- Изменение конфигурации ВМ/vApp (изменение конфигурации оборудования ВМ/vApp)

- Доступ к консоли ВМ (доступ к консоли — экрану ВМ по VNC)

- Контроль подключаемых к ВМ устройств (контроль подключаемых к ВМ USB, CD, FDD)

- Экспорт ВМ (экспорт ВМ в OVF формат)

- Миграция ВМ (миграция/перемещение ВМ со сменой хоста и/или хранилища)

- Сетевые устройства

- Работа с сетью (изменение настроек сети хоста и сетевых устройств: свитчей, групп портов и их распределенных вариантов)

- Хосты

- Базовые операции с хостом (запуск, остановка, перезапуск, подключение, отключение, maintenance mode хоста)

- Работа со службами хоста (запуск, остановка, перезапуск сервисов хоста)

- Изменение настроек сетевого экрана (открытие, закрытие портов, ограничение диапазона IP)

- Работа с Lockdown Mode (включение, отключение lockdown mode)

- Конфигурация автостарта (включение, отключение автостарта, изменение порядка запуска ВМ)

- Настройка DNS и маршрутизации хоста (настройка DNS и маршрутизации хоста)

- Настройка домена на хосте (ввод сервера в домен и вывод из него)

- Настройка времени на хосте (ручное изменение времени, добавление NTP сервера, включение и отключение NTP сервиса)

- Снапшоты

- Работа со снапшотами (создание, откат — к предыдущему состоянию и удаление снапшотов)

- Роли

- Управление правами (управление ролями, назначение и удаление прав)

Также есть ряд действий, которые по ряду причин приходится всегда запрещать:

- Полное [delete] удаление папок/vApp (включая ВМ внутри),

- Экспорт vApp,

- Клонирование vApp.

Важно, что Сегмент-В. — это не часть Аккорда-В., и их можно использовать по отдельности. Если по какой-то причине получилось так, что в системе уже установлено другое средство контроля запуска виртуальных машин, установить и использовать в ней Сегмент-В. все равно возможно и правильно: это позволит закрыть ЗСВ.1, ЗСВ.2, включая требования к усилению, а также требование к реализации ЗСВ.10.

Авторы: Конявская-Счастная (Конявская) С. В.; Угаров Д. В.; Постоев Д. А.

Дата публикации: 01.01.2016

Библиографическая ссылка: Конявская С. В., Угаров Д. В., Постоев Д. А. Инструмент контроля доступа к средствам управления виртуальной инфраструктурой // Information Security/Информационная безопасность. М., 2016. № 2. С. 9.

Метки документа:

аккорд-в.

виртуализация

контроль и разграничение доступа

сегмент-в.

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.