Доклады, выступления, видео и электронные публикации

Шашечки или ехать? Всегда ли безопасность обеспечивается именно защищенностью?

Уточним понятия защищенности и безопасности объекта. Хотя эти понятия и связаны друг с другом, но это далеко не одно и то же.

Защищенность - характеристика объекта, определяющая его способность противостоять атакам.

Защищаются не от угрозы, защищаются от атаки. Понятие защищенности неизбежно связано с явной или неявной конкретизацией атаки. Если вероятность атаки отсутствует, то говорить о защищенности (но не о безопасности!) объекта бессмысленно. Защищенность человека со спасательным кругом выше человека без круга, если человек на борту и может оказаться за бортом (подвергается атаке водной стихии), но ничуть не выше, если он делает ремонт в квартире.

Безопасность - способность объекта сохранять свои номинальные параметры в заданных условиях окружающей среды.

Определение безопасности неизбежно требует конкретизации среды функционирования объекта. Если в среде атаки отсутствуют, то объект в безопасном состоянии, при этом не важно: защищенный он или нет.

Угроза безопасности информационной системы - возможное воздействие, которое прямо или косвенно может нарушить состояние защищенности информации, содержащейся и обрабатывающейся в системе.

Атака - реализация угрозы безопасности информационной системы.

Выводимое же отсюда «Цель защиты систем обработки информации - противодействие угрозам безопасности» - сомнительно.

В идеале это, быть может, правильно. Но в реальности главная цель - отражение атак, а борьба с угрозами вторична, хотя и не исключается. Угроза - это потенциальная и потому постоянно существующая опасность. Но далеко не всегда угроза реализуется в виде атаки - атака есть событие возможное.

Всегда существует угроза падения на компьютер тяжелого предмета, но редко осуществляется собственно падение предмета. Из наличия постоянной угрозы не следует, что корпус компьютера надо делать бронированным.

Слова очень много значат, ведь они формируют сознание, а значит, и реальность. Как Вы яхту назовете, так она и поплывет, а вопрос всегда содержит в себе большую часть ответа. Это вполне очевидно. Менее очевидно, но столь же значительно влияние терминов, устоявшихся выражений и названий (!!) на картину мира специалистов.

Ситуация такова, что обеспечение безопасности информационной системы в условиях возможного воздействия вредоносного ПО принято называть антивирусной защитой. Антивирусная защита - это, безусловно способ обеспечения такой безопасности. Но лишь способ, а не синоним. Убедиться в том, что это вещи разные - не сложно.

В борьбе с вирусами как явлением ни пользователь, ни владелец системы не может быть серьезно заинтересован (только если из соображений общемировой борьбы добра со злом). В прагматическом смысле заинтересованы люди в основном в том, чтобы вирусы не оказали негативного влияния на их информационные системы и ресурсы.

В этом смысле вирусы, которые есть «где-то» никакой опасности не представляют. Опасны вирусы в том случае, если они могут быть доставлены на компьютер «жертвы» и исполнены на нем.

Первое не вызывает сомнений: если вирус не попадет на компьютер, ничего не случится (на этом в большинстве случаев и строится антивирусная защита).

Однако и второе - тоже вполне очевидно, сотни тысяч вирусов хранятся в антивирусных компаниях и это не мешает им благоденствовать. Было бы хуже, если бы они исполнились.

Дело именно с исполнением вируса имеет только один класс антивирусных средств - поведенческие блокираторы. Они блокируют исполнение тогда, когда анализ поэтапного исполнения кода совпал с их представлениями об опасном поведении. Некоторая ограниченность этого подхода очевидна - опасность или безопасность того, с чем он пока не знаком, блокиратор определить не может.

На противодействии исполнению вирусов обычно строится защитный механизм не антивирусных средств, а средств защиты информации от несанкционированного доступа - это контроль запуска задач путем задания белого списка. Обычно вирусы в список разрешенных задач не включают, и они поэтому не запускаются. Разумеется, так происходит только в том случае, если система защиты комплексная, само СЗИ НСД контролируемое и целостное.

Что из этого следует?

Следует из этого то, что если отсутствует возможность доставки в вычислительную среду вируса, и/или отсутствует возможность запуска вируса на исполнение в данной вычислительной среде, то такая вычислительная среда с точки зрения вирусной опасности - безопасна, что и требуется.

Обязателен ли для создания таких условий антивирус «на конечных точках»?

Не обязателен. Другой вопрос - что создать такие условия на «конечных точках» можно далеко не всегда.

Это возможно, когда система изолирована от сетей общего пользования, находится полностью в контролируемой зоне и на всех ее элементах (как на «конечных точках», так и на центральной части) создана изолированная среда с контролем запуска задач только из списка разрешенных. Ситуация возможная, но не частая.

Интереснее, конечно, совершенно другая ситуация: территориально распределенная система, элементы которой взаимодействуют через интернет, а еще может быть, что ее пользователи мобильны - работают не всегда с одних и тех же АРМов.

В первую очередь, система должна характеризоваться очень высоким уровнем централизации функциональных задач. Иными словами, от клиентской «конечной точки» пользователю должно быть нужно минимум ресурсов, работать он должен на серверной части. В противном случае становится достаточно проблематичной (хотя бы с точки зрения комфортности) работа в условиях возможности запуска конечного списка разрешенных задач.

Весь этот минимум ресурсов «конечной точки» должен быть контролируемым.

Все ресурсы, не контролируемые системой, но имеющиеся на компьютере, который в данный момент выступает «конечной точкой», должны быть гарантированно недоступны (и наоборот, вычислительная среда системы должна быть гарантированно недоступна для этих ресурсов).

Канал связи между серверной и клиентской частями системы должен быть безопасным (то есть либо защищенным, либо находится полностью в контролируемой зоне, что мы не принимаем в данном случае в расчет, рассматривая территориально распределенную систему).

Очевидно, что описанные условия в реальном мире создать можно. И создать их можно единственным способом - это организовав работу по технологии доверенного сеанса связи.

Доверенный сеанс связи и средство его обеспечения - «МАРШ!» - сегодня уже вполне на слуху и подробно останавливаться на всех особенностях концепции и ее реализации - не имеет смысла. Остановимся на том, что имеет непосредственное отношение к вопросу антивирусной защиты, поскольку вопрос этот нам задают довольно часто.

«МАРШ!» является загрузочным устройством, носителем вычислительной среды «конечной точки» системы. При начале доверенного сеанса связи пользователь загружается с «МАРШа», обеспечивая тем самым доверенную среду. Далее стартует браузер и все сопутствующее программное обеспечение, необходимое для работы. В браузере в доверенном сеансе обеспечивается защищенный обмен информацией, с соблюдением всех требований 63-ФЗ.

После загрузки ОС на компьютер клиента и старта браузера устанавливается доверенный сеанс связи с сервером (VPN-шлюзом) центральной ИС, т. е. защищённое соединение на основе криптографических алгоритмов (закрытые ключи и сертификаты хранятся в защищённой памяти «МАРШ!»).

Из ресурсов компьютера, к которому подключен «МАРШ!» и на котором идет работа в загруженной с «МАРШ!а» среде используются центральный процесс ПЭВМ и ее оперативная память. Кроме того используются мышь, клавиатура и монитор. Для обеспечения возможности коммуникации с серверами в образ МАРШ! включаются драйвера для сетевой карты и/или USB-модема.

Доступ к остальной периферии ПЭВМ невозможен, так как в образ МАРШ! не включаются драйвера для поддержки этих устройств.

Ни жесткий диск ПК с данными на нем (включая вирусы), ни сетевые диски, ни CD-ROM или флешки (кроме служебных носителей «Секрет», если при формировании конфигурации «МАРШ!а» была выбрана их поддержка) - то есть ни один из возможных источников вирусов - не доступен.

Конечно, многое зависит в этой ситуации от того, каким образом организована защита от вирусов на серверной части системы, но в рамках текущей задачи мы это не обсуждаем.

Важно то, что нельзя отрицать возможность (пусть она и минимальная), что каким-то образом с серверной части системы по защищенному каналу на в вычислительную среду клиента попал вирус.

Очевидно, что инцидент на серверной части будет каким-то образом отработан, последствия для серверной части и ее ресурсов (в том числе, данных) будут устранены (опять же, не обсуждаем, как и какой ценой - это не предмет рассмотрения).

Опасность, которую имеет смысл оценить данном случае - это то, что клиент «заразился» и в следующий раз «заразит» «вылеченную» серверную часть системы.

Этого не случится благодаря архитектурным особенностям «МАРШ!а».

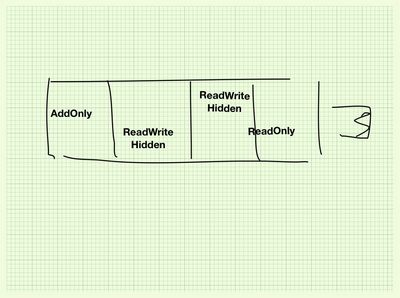

С точки зрения управления доступом «МАРШ!» представляет собой память, разделенную на несколько разделов. Как правило, это не менее одного раздела  Read Only (RO), не менее одного раздела ReadWriteHidden (RWH), используются также разделы AddOnly (AO) и разделы с общим доступом RW. Разделение на разделы осуществляется при производстве, и пользователем изменено быть не может.

Read Only (RO), не менее одного раздела ReadWriteHidden (RWH), используются также разделы AddOnly (AO) и разделы с общим доступом RW. Разделение на разделы осуществляется при производстве, и пользователем изменено быть не может.

Обычно в RO разделе размещается операционная система и другое ПО, которое является неизменяемым достаточно длительное время, обновления и дополнения ФПО размещаются в одном из разделов RWH, в другом размещается ключевая информация VPN, а раздел AO используется для ведения аппаратных журналов событий безопасности.

Таким образом, даже если вирусы попали в вычислительную среду во время сеанса, они не сохранятся в ней после его завершения.

А для исключения срабатывания вируса во время сеанса, в котором произошло заражение, в случае с конфигурацией МАРШ!а, включающей СЗИ НСД, должен быть настроен контроль процессов, определяющий перечень тех процессов, которые могут обращаться к Hidden разделам, и контроль запуска задач.

Такой подход обеспечивает безопасность в условиях работы в среде, в которой не исключена возможность вирусной атаки. В то же время этот подход не соответствует сложившемуся в отрасли представлению об «антивирусной защите», ведь этими словами обычно называют антивирусные программы. Лучше разделять понятия «программа» и «защита». И в этом смысле обойтись без антивирусной программы на «конечных точках» - можно, если работать в доверенном сеансе связи с использованием «МАРШ!».

Остается одна проблема - нормативная. По требованиям нормативных методических документов на АРМ в рамках аттестованной системы должны быть установлены антивирусные средства.

Решается эта проблема ответом на вопрос, что является частью аттестованной (аттестуемой) системы.

Напомним,

что все остальные ресурсы ПК, кроме перечисленных выше, «МАРШ!ем» не

поддерживаются, поэтому недоступны для пользователя и в системе, таким образом,

в принципе отсутствуют. Жесткий диск ПК, к которому подключается для работы в

системе «МАРШ!», и ОС на нем имеют такое же отношение к системе, как USB-жесткий диск, лежащий на столе рядом с компьютером.

Есть ли требование, чтобы на него устанавливался антивирус?

Автор: Конявская-Счастная (Конявская) С. В.

Дата публикации: 01.01.2012

Библиографическая ссылка: Конявская С. В. Шашечки или ехать? Всегда ли безопасность обеспечивается именно защищенностью? // Information Security/Информационная безопасность. М., 2012. № 4. С. 42–43.

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.