Доклады, выступления, видео и электронные публикации

Инструменты контроля доступа для организации удаленной работы

Чего сегодня на рынке защиты информации (и информационных технологий в целом) с избытком – так это разнообразных средств организации более-менее безопасной удаленной работы. Как водится, не все они одинаково полезные, однако, конъюнктура момента такова, что пригодится все. Мы тоже предлагаем целый ряд решений этой задачи, и, как пишут сегодня все вендоры с историей, это решения, не быстро сооруженные в новых обстоятельствах, а разработанные давно, хорошо продуманные и имеющие внедрения. О них мы не раз писали, в том числе и на страницах этого журнала [1–3]. Ведется работа в этом направлении и регуляторами. И пока нормативные и методические требования в стадии разработки и утверждения, мы решили обратить внимание читателей на то, что сегодня вполне возможно построить удаленную работу в привычных категориях защищенной корпоративной информационной системы, в которой все компоненты, участвующие каким-либо образом в обработке данных, являются частью этой системы и полностью подконтрольны ее управляющему персоналу.

Это решение – защищенные терминалы. Оно очевидно, но обычно не рассматривается потому, что предполагается, что раздать всем сотрудникам терминалы для удаленной работы окажется слишком дорого. Защищенные терминалы разработки ОКБ САПР – m-TrusT Терминал и Центр-TrusT – позволяют сделать организацию удаленного рабочего места, защищенного до класса КС3 включительно, не только достаточно простой и эффективной, но и недорогой.

Варианты реализации защищенного терминала различаются способом организации хранения и загрузки ОС:

- первый вариант – ОС полностью хранится в памяти микрокомпьютера, доступной в режиме «только чтение». Такой вариант реализации защищенного терминала называется m-TrusT Терминал;

- второй вариант – в переменную часть выделяется не только конфигурация, но и некий набор функционального ПО, то, что не может располагаться в неизменяемой памяти. В этом случае загружаться переменная часть образа ОС может по технологии защищенной сетевой загрузки «Центр-Т». Такой вариант реализации защищенного терминала называется Центр‑ТrusT.

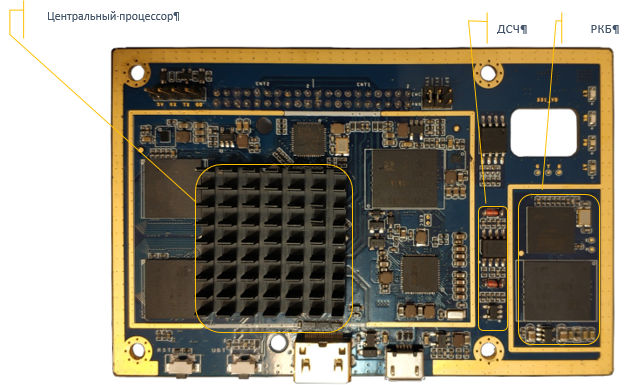

Рисунок 1 – m-TrusT Терминал

Функциональность защищённого терминала такова, что пользователь может работать на нем, как на обычном ПК, но при этом посредством криптографических механизмов обеспечивается защита критичной информации и высокий уровень вычислительной мощности.

Построены эти терминалы на базе специализированного микрокомпьютера с аппаратной защитой данных m‑TrusT [4].

Защищённый терминал на базе микрокомпьютера m‑TrusT является компьютером Новой гарвардской архитектуры, что обеспечивает ему «вирусный иммунитет». Встроенный резидентный компонент безопасности (РКБ) позволяет создать и поддерживать доверенную среду функционирования криптографии и высокий уровень конфиденциальности. Подключение к серверам обработки данных по защищенному каналу связи и использование встроенного аппаратного блока неизвлекаемого ключа обеспечивает простоту использования с соблюдением всех требований регулятора.

Аппаратная платформа терминала имеет производительный процессор – RK3399, поддерживает последние версии ядра Linux, интерфейсы USB 3.0 и USB Type‑C, что обеспечивает высокий уровень вычислительной мощности.

Ресурсы терминала позволяют обеспечить СФК, позволяющую сертифицировать вариант исполнения различных СКЗИ на m-TrusT на класс КС3. В настоящее время есть СКЗИ с действующими сертификатами классов КС2 и КС3 в исполнении на m-TrusT.

В m-TrusT Терминал предустановлено СДЗ (Аккорд-MKT), сертифицированное ФСТЭК России, а также опционально – СЗИ НСД, также сертифицированное ФСТЭК России (Аккорд-X K).

Дополнительно возможны:

- реализация поддержки sd-карт;

- реализация блока защиты от инвазивных атак.

Рисунок 2 – Общий вид микрокомпьютера m-TrusT

Размеры микрокомпьютера позволяют делать терминалы на его основе миниатюрными, как на рисунке 3, что может быть крайне полезным при их использовании для организации защищенной удаленной работы. Миниатюрность при этом никак не сказывается на производительности рабочего места.

Рисунок 3 – Микрокомпьютер m-TrusT в корпусе

СПИСОК ЛИТЕРАТУРЫ:

- Конявская С. В. Доверенные мобильные решения, 5G и другие кошмары // Inside. Защита информации. Спб., 2020. № 5 (95). С. 25–31.

- Конявская С. В. Средства обеспечения контролируемой вычислительной среды удаленного пользователя // Information Security/Информационная безопасность. М., 2020. № 2. С. 34–35.

- Конявская С. В. Самоизоляция сотрудников не защитит от заражения информационную систему // Information Security/Информационная безопасность. М., 2020. № 2. С. 6.

- Батраков А.Ю., Конявский В.А., Счастный Д.Ю., Пярин В.А. Специализированный компьютер с аппаратной защитой данных. Патент на полезную модель № 191690. 15.08.2019, бюл. № 23.

Автор: Конявская-Счастная (Конявская) С. В.

Дата публикации: 30.03.2021

Библиографическая ссылка: Конявская С. В. Инструменты контроля доступа для организации удаленной работы // Information Security/Информационная безопасность. М., 2021. № 1. С. 27.

Метки документа:

m-trust

доверенная загрузка

доверенная среда и доверенные вычисления

защита клиентских рабочих мест

комплексное решение/интеграция

новая гарвардская архитектура

различные типы свт (ibm system z/моноблок/ноутбук и другие)

резидентный компонент безопасности (ркб)

система удаленного доступа/распределенная система

уязвимости/угрозы/атаки

центр-т

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.