Доклады, выступления, видео и электронные публикации

Доверенные мобильные решения, 5G и другие кошмары

В эпохи потрясений, которые у нас, надо сказать, довольно плотно формируют ткань истории, обостряется потребность в чувстве защищенности. Это, казалось бы, на руку защитникам информации. Однако порывы эти, в общем случае, вполне иррациональны, а потому и решения, которые принимаются под их действием также иррациональны. А иррациональные решения оказывают, в основном, психотерапевтический эффект.

Не оспаривая важность психотерапевтических методов в уже упомянутые эпохи потрясений, предлагаю все же хотя бы в своем кругу посмотреть правде в глаза и ответить самим себе на вопросы:

- что и от кого защищают методы, в изобилии предлагаемые сейчас как совершенно необходимые в условиях «удаленки», стремящейся занять в нашей жизни все большее место и время, и

- какими же должны быть действительно «доверенные мобильные решения».

Доверенные мобильные решения требуются не только для организации удаленной работы сотрудников, но также для решения ряда задач совершенно других классов, в частности, это задачи, связанные с предоставлением услуг физическим лицам, если получение этих услуг организовано с использованием личных устройств клиентов. Однако, отличия между этими задачами и задачами класса «удаленка» настолько значительны, что их целесообразно выделить в другой раздел.

Удаленка

В принципе, нам как всегда предлагают поискать под фонарем или сделать засечку на борту лодки (запомнить так место, где часы в воду упали). Сюда я отношу и решения по использованию на домашних компьютерах, личных планшетах и телефонах сотрудников программных средств защиты канала и средств двух-и-более-факторной аутентификации, и использование новых-современных-безопасных протоколов передачи данных (хотя применительно к 5G в противовес к этим рекомендациям встречается также масса конспирологических предостережений, опровержению (как и подтверждению) которых не станем уделять внимания из глубокого уважения к редакции и интеллекту аудитории журнала).

Вот типичный фрагмент паблисити, представленного как партнерский материал на уважаемом (мною лично) Интернет-ресурсе. Материал называется «Я боюсь, что мои данные утекут к мошенникам и конкурентам. Как их уберечь?», то есть он именно про защиту, а не «вообще».

Позволю себе привести изрядную по объему цитату, чтобы сохранить дух материала:

«Много наших сотрудников работают на удаленке. Как они получат доступ к данным?

С точки зрения скорости работы и защиты данных нет большой разницы, сидите вы в Москве или в Танзании. Если команда работает преимущественно из офиса, <название компании> может протянуть отдельное оптоволокно к локальной сети — соединение будет стабильно быстрым, надежным и безопасным. А если большинство сотрудников работают удаленно, можно настроить доступ через VPN. Другими словами, настроить защищенный канал (своего рода туннель) связи от ноутбука до корпоративной сети. Данные в нем зашифрованы, поэтому, даже если злоумышленнику удастся подключиться к вашему каналу (например, через Wi-Fi), расшифровать данные и увести их оттуда он не сможет».

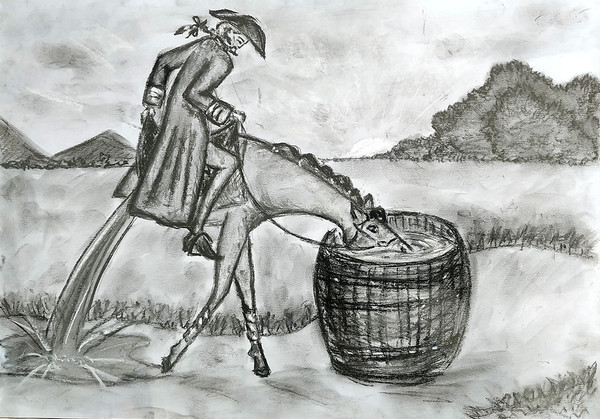

И чем больше появляется таких материалов – а на злобу дня их появляется очень много, в том числе и на профессиональных ресурсах, таких, как, например, anti-malware.ru, – тем более прочной становится аналогия этих способов защиты с тем, как барон Мюнгхаузен пытался напоить лошадь, которая напиться не могла потому, что… была в его распоряжении не вся (см. рисунок).

Рисунок 1. Барон Мюнгхаузен поит лошадь

Очевидно, мы имеем дело с новым синдромом Мюнгхаузена, захватывающим мир на наших глазах. Если классический синдром Мюнгхаузена [1. С. 72–73; 2. С. 719–723 и др.] заключался в попытках вытащить себя из болота за косичку – проверяя программы на компьютере программами на этом же компьютере, то новый заключается в том, что защищается какой-то наиболее удобный для этого фрагмент системы, а все, что «за спиной» – игнорируется.

Нельзя сказать, что установка средств защиты канала и использование современных стандартов мобильной связи, снабженных механизмами с более замысловатыми ключевыми системами, вообще ничего не меняет в системе, в которой пользователь со своего планшета подключается к защищенному корпоративному или государственному ресурсу.

Для того чтобы оценить, что именно меняется, достаточно обратить внимание на то, на что, собственно, направлены эти меры. И то, и другое, так или иначе направлено на защиту от того, кто «слушает сеть», каким бы конкретным называнием атаки это ни называлось.

Разницу между прежними и все более новыми и продуманными механизмами в этом смысле можно наглядно проиллюстрировать на классическом примере гонца с вытатуированным на бритой голове сообщением, – это разница между двухнедельной щетиной и двухмесячной шевелюрой. В плане защиты от случайного обнаружения послания первым встречным – двухмесячная шевелюра определенно надежнее. Но сбрить то и другое одинаково несложно. Если есть задача не просто «послушать сеть», а атаковать с той или иной целью вполне определенную систему, то зачем смотреть в бинокль на пробегающих с посланиями гонцов, разбирая их татуировки, лучше получить непосредственно носителя сообщения и его побрить.

Так и с 5G. Это не средство защиты, это поколение стандарта мобильной связи, эти вещи не надо путать. Не стоит и говорить, что регулятор их точно не путает, и с нормативной методической точки зрения использование тех или иных стандартов мобильной связи не повышает защищенность системы даже в том случае, если комплекс мер и средств полноценен и эффективен.

Кстати, с этой же точки зрения показательны уязвимости 5G, о которых азартно пишет интернет. Вот весьма типичный пример: «Развертывание сетей 5G только начинается, а исследователи в области безопасности уже пытаются найти в них слабые места. По сообщению источника, недавно им удалось обнаружить три уязвимости в сетях 4G и 5G, которые можно использовать для перехвата телефонных звонков и отслеживания местоположения аппарата» [3]. Очевидно, что с точки зрения защищенности информации в государственной или корпоративной системе обнаружение местоположения аппарата пользователя – не первоочередная по актуальности угроза.

VPN, однако, – точно средство защиты, в том числе, и с точки зрения регулятора. В то же время ограничиться установкой VPN-клиента на домашние компьютеры и мобильные устройства сотрудников – это значит создать защищенный канал доставки вирусов (и не только) в информационную систему организации – так как вход и выход в защищенный канал остаются открытыми. А ведь незащищенный компьютер на входе в систему – это еще и гостеприимно раскрытая дверь для хакера: он тоже сможет войти в Вашу систему по защищенному каналу, ведь взять под контроль домашний компьютер, планшет или телефон абсолютного большинства пользователей совсем не сложно, мы хорошо знаем это по тому, как успешны атаки на дистанционное банковское обслуживание.

Не хотелось бы явно проводить параллель между личными устройствами сотрудников и второй частью лошади, однако, думается, большинство администраторов безопасности информации именно так и считают, даже не обращаясь к образу Мюнгхаузена.

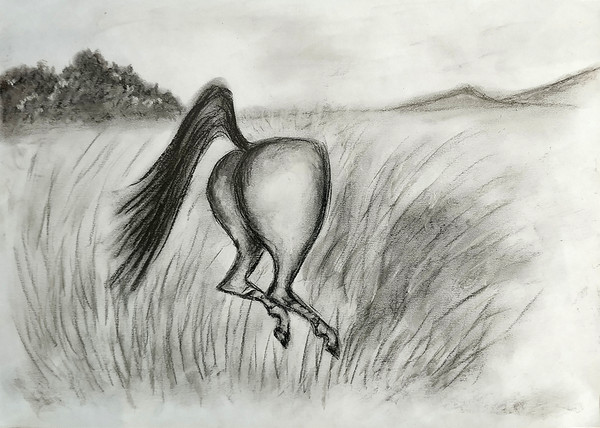

Ведь для них «удаленка» – это не о том, как контролировать, действительно ли сотрудник занимался рабочими задачами, а о том, как контролировать то, что не принадлежит владельцу системы, не управляется администраторами системы и вообще не известно толком, что именно собой представляет.

Рисунок 2. Неподконтрольная часть системы

Сделать доверенным можно только то, что контролируешь. Это со всей очевидностью говорит о том, что сделать доверенным чужое личное устройство – нельзя. Можно только выдать сотрудникам доверенные устройства. В частности, мобильные.

С этим тоже есть определенные сложности – сделать мобильное устройство доверенным – задача не тривиальная, если мы говорим не о наличии какого-нибудь, одного из многих, защитного механизма, а действительно о доверенной платформе, позволяющей организовать и поддерживать доверенную вычислительную среду (ДВС).

Очевидно, что в ближайшее время усилия злоумышленников будут сконцентрированы именно на получении доступа к АРМ для удаленной работы или управления ими. Поэтому эти АРМ необходимо сделать такими, чтобы возможность получения управления ими извне была сведена к минимуму. Сделать это возможно только при условии обеспечения основы ДВС – корректного старта, иными словами – доверенной загрузки ОС [4. С. 239–278].

Почему – хорошо понятно. Потому что если существует период, когда средство защиты еще не работает, а вычислительная среда уже загружена – пусть даже это совсем незаметный для человеческой скорости жизни период, то этого достаточно, чтобы вредоносное ПО получило управление.

Для обеспечения доверенной загрузки ОС предназначены средства доверенной загрузки (СДЗ) по терминологии ФСТЭК России и аппаратно-программные модули доверенной загрузки (АПМДЗ) по терминологии ФСБ России.

Этот экскурс в давно известные вещи нужен для того, чтобы показать невозможность никаким добросовестным путем обойти необходимость наличия в составе доверенного планшета (будем далее «доверенное мобильное решение» называть пока для краткости так) средства доверенной загрузки (причем не любого, а АПМДЗ).

Принципиальная разница между СДЗ и АПМДЗ состоит в том, что СКЗИ требует именно АПМДЗ. А им (АПМДЗ) в свою очередь, не может быть СДЗ уровня BIOS.

А значит, если удаленная работа включает в себя использование криптографии классов КС2 и выше (в частности, в составе VPN), то для обеспечения среды функционирования криптографии (СФК) на планшете должно быть СДЗ уровня платы расширения, сертифицированное ФСБ России как АПМДЗ.

Чтобы это утверждение не звучало декларативно, его можно подкрепить цепочкой рассуждения на базе исключительно открытых нормативных методических документов этого регулятора [5, 6].

- Согласно п. 6.1.3 Р 1323565.1.012-2017 [5], в качестве составной части СКЗИ классов KC2 и выше должна быть реализована система защиты от несанкционированного доступа к защищаемой СКЗИ информации.

- Согласно п. 6.1.9 е) Р 1323565.1.012-2017, до начала обработки информации, безопасность которой должна обеспечиваться СКЗИ, следует проводить, в частности, контроль целостности СКЗИ.

- Следствие из п. 1 и 2: Система защиты от несанкционированного доступа к защищаемой СКЗИ информации должна реализовывать механизм контроля целостности до загрузки ОС СВТ. Из этого, свою очередь, следует, что в составе системы защиты от несанкционированного доступа к защищаемой СКЗИ информации для класса КС2 и выше должно использоваться средство доверенной загрузки.

- Согласно п. 4.8 Р 1323565.1.012-2017, СКЗИ должны удовлетворять требованиям по безопасности информации, устанавливаемым в соответствии с законодательством Российской Федерации. Приказом ФСБ России от 10.07.2014 г. № 378 [6] установлено, что для обеспечения защищенности необходимо использование средств защиты информации, прошедших процедуру оценки соответствия требованиям законодательства Российской Федерации в области обеспечения безопасности информации, в случае, когда применение таких средств необходимо для нейтрализации актуальных угроз.

- Следствие из п. 1-4: Для класса СКЗИ классов КС2 и выше должно использоваться средство доверенной загрузки, сертифицированное ФСБ России. Это условие может быть выполнено только с помощью СДЗ уровня платы расширения соответствующего класса, так как существующие на сегодняшний день требования ФСБ России к модулям доверенной загрузки распространяются исключительно на аппаратно-программные средства, функционирующие на уровне платы расширения.

А именно (это раскрывает фразу «соответствующего класса»): для защиты СВТ, в которых обрабатывается конфиденциальная информация, не содержащая сведений, составляющих государственную тайну, могут использоваться СДЗ уровня платы расширения классов защиты 1, 2, 3.

Однако, отсутствие требований – это причина, казалось бы, формальная, а не по существу. Есть и по существу.

- Согласно п. А.1.3 Р 1323565.1.012-2017, СКЗИ классов KC2 и выше должны противостоять атакам в том числе на аппаратные средства и ПО, на которых реализованы среда функционирования СКЗИ (СФ) и СКЗИ.

- Согласно п. 3.43 Р 1323565.1.012-2017, программное обеспечение, функционирующее в рамках одного аппаратного средства и предназначенное для решения узкоспециализированного круга задач, включая BIOS компьютера, входит в состав ПО СФ.

- Следствие из п. 6-7: СДЗ уровня базовой системы ввода-вывода не может использоваться для защиты от несанкционированного доступа к защищаемой СКЗИ информации, поскольку является составным элементом BIOS СВТ, входит в состав СФ и, следовательно, само рассматривается в качестве объекта атаки и нуждается в применении к нему механизмов защиты.

Таким образом, использование на СВТ СКЗИ класса КС2 возможно исключительно при совместном использовании с СДЗ уровня платы расширения (АПМДЗ), сертифицированного ФСБ России. Использование СДЗ уровня базовой системы ввода-вывода (BIOS) в тех же целях неприемлемо.

Сегодня нет проблем в том, чтобы выбрать АПМДЗ для создания СФК на большинстве моделей настольных компьютеров и серверов. Хуже, но решаемо – с ноутбуками. А вот с планшетами – совсем сложно.

На то есть технические причины, которые коротко сводятся к двум основным:

- Мало на каких планшетах есть свободный разъем m.2 с ключами А-Е, то есть с выходом на интерфейс PCI, который необходим для работы СДЗ уровня платы расширения (АПМДЗ) в форм-факторе m.2 (о том, чтобы поместить в планшет какой-то еще вариант – трудно даже вести речь). Обычно имеющийся в планшете разъем m.2 имеет ключи, соответствующие выходу на протоколы класса SSD, то есть предназначены для работы с памятью. Если же «нужный» m.2 есть в наличии, как правило, он занят wi-fi модулем, а вынимать из планшета wi-fi, разумеется, неприемлемо в абсолютном большинстве случаев.

- На планшетах неприменимы существующие сегодня в АПМДЗ механизмы реализации «сторожевого таймера» (функции, обеспечивающей выполнение требования «неотключаемости» защитных механизмов). В первую очередь, в них вообще нет той цепи, разрыв которой осуществляет стандартная схема сторожевого таймера. А кроме того, у планшетов совершенно иначе, чем у стационарных машин реализовано управление питанием – в частности, режим «сна», что требует изменения механизмов идентификации/аутентификации пользователя, и так далее.

В то же время, еще не случалось в истории такого, чтобы спрос не породил предложение, если удовлетворить этот самый спрос в принципе физически возможно. Однако характер особенностей планшетов, порождающих проблему, таков, что большое значение имеет конкретная реализация отдельно взятой модели планшета, поэтому планшет, в котором реализована СФК на класс СКЗИ КС3 (установлен Аккорд-АМДЗ, сертифицированный ФСБ России как АПМДЗ класса 1Б), поставляется ОКБ САПР целиком, как единое решение (называется он «ПКЗ 2020» (ПКЗ – это «планшетный компьютер защищенный»).

Характеристики планшета соответствуют всем нормальным современным требованиям, извлечение wi-fi модуля и отключение LTE не требуется.

Форм-фактор: планшет-трансформер (планшет + клавиатура)

Размер экрана: 11,6 дюйма

Размер экрана: 11,6 дюйма

Разрешение экрана: 1920 x 1080

Автоповорот: есть

Аккумулятор: 9600 мАч, Li-Ion, что обеспечивает работу без подзарядки в течение всего дня.

Процессор: Intel® Celeron® N3450

Видеоускоритель: Intel® HD Graphics 500

ОЗУ: 8 ГБ

Встроенная память: 64 ГБ

Сенсорный экран: есть, 10 точек

Основная камера: 8 МПк

Дополнительная камера: 6 МПк

Динамики: встроенные, стерео

Микрофон: встроенный

Встроенный модем: 3G+LTE(передача данных)

WiFi: 802.11 a/b/g/n/ac

Bluetooth: 4.0

Разъем карты памяти: MicroSD, не более 64 ГБ

USB: 2 x USB3.0

Разъем гарнитуры: 3,5 мм

ОС: Windows x64 8.1 и выше, Linux x86-64 с версией ядра выше 4.0

Аналоги решения на сегодняшний день неизвестны – как целиком, так и АПМДЗ в формате m.2, соответствующее требованиям ФСБ в части управления питанием для планшетов.

В то же время СДЗ уровня BIOS также имеют свою область применения в мобильных решениях, и такие продукты на рынке известны с СДЗ различных производителей и разными планшетами, в том числе и с СДЗ уровня BIOS из линейки Аккордов («Аккорд-MKT»). В тех случаях, когда сертифицированная криптография в системе не требуется, это вполне возможно.

Еще несколько слов о том, почему раздать сотрудниками планшеты – нормально, а использовать их собственные компьютеры, хотя они есть у большинства людей, работа которых связана с информационными системами, не нормально. Поводом для того, чтобы сделать этот лишний экскурс стали периодически звучащие сомнения о том, что приобретение планшетов для сотрудников могут себе позволить только очень состоятельные компании, а в остальных случаях это предложение издевательски дорого, ведь кроме средств защиты покупается еще и само средство вычислительной техники.

Не будем останавливаться на варианте, когда приемлемы риски работы без защиты или с видимостью защиты (несколько-факторная аутентификация на незащищенном компьютере, «подвешенный в воздухе» VPN) – в конце концов, рисковать или нет – дело каждого (если не регулируется нормативно). Рассмотрим возможность защитить личные устройства сотрудников и так сэкономить на покупке планшетов.

В первую очередь, этот путь закрывает возможность легальной работы с сертифицированной криптографией высоких классов по уже описанным выше причинам. Предположим, что это не страшно. Предположим, что найден системный интегратор, который готов сделать предложение по установке на разносортицу планшетов разного возраста и состояния какие-то СДЗ уровня BIOS. Очевидно, что такая работа будет и дорога, и крайне сложна организационно – это не то же, что разослать инструкцию по самостоятельной установке open-source’ного VPN. Предположим, что все получится и не очень большой процент сотрудников окажется обладателями iPad’ов (СДЗ для них на сегодняшний день неизвестны). Довольно любопытно, хотя это и не самое главное в деле защиты, как этот процесс будет организован с точки зрения бухгалтерии. Трудно представить себе, как это все найдет отражение в проекте информационной системы (не все информационные системы имеют поддерживаемый в актуальном состоянии проект, но если это ИСПДн, или иная аттестованная система, то в случае такого серьезного изменения неизбежна переаттестация, которая проекта точно потребует). И, наконец, как будет выглядеть процесс начальной настройки и дальнейшего сопровождения такой системы. К слову, возможно, не все сотрудники согласятся улучшить таким образом свои личные устройства, ведь защищенная среда накладывает на пользователя существенные ограничения, уместность которых на личном «гаджете» все же личное дело человека.

Думается, что выйдет не экономия, а существенно более запутанная и затратная ситуация, связанная с дополнительным стрессом, который и так неизбежен в коллективе, где, наверняка, «удаленка» далеко не всеми сотрудниками воспринимается как изменение к лучшему.

Причина и главный вывод – очевидны: нельзя контролировать часть лошади и рассчитывать, что все остальное как-то само никуда не денется. Такая «лошадь» никогда не напьется, да и не стоит она «вливаний».

Услуги гражданам

Совершенно иная ситуация, когда удаленное устройство, подключающееся к защищенной информационной системе – это не АРМ сотрудника, а личное устройство клиента.

Очевидно, что все большее количество услуг граждане хотят получать именно по такой схеме – используя свои личные планшеты и телефоны. И никакие опасности их не остановят, о чем наилучшим образом свидетельствует длительный опыт использования ДБО. Потери клиентами денег сопровождают ДБО от самого его возникновения, но они нисколько их не останавливают. Наоборот, активно входят в нашу жизнь и более радикальные решения – класса «оплати взглядом».

Специалисты уже много писали о том, сколь мрачной видится перспектива оплаты взглядом в камеру [7 и др.]. Однако очевидно, что движение к тому, что так удобно, нельзя остановить, а можно только постараться ввести в разумное русло.

Главная особенность, на основании которой сегодня можно разделить добросовестные подходы к безопасному использованию личных мобильных устройств в процессах цифровой экономики (недобросовестные рассматривать не будем, они и так хорошо известны), состоит в том, существует ли технология, позволяющая выполнять искомую функцию в недоверенной среде так, чтобы влияние среды на исполнение функции было исключено.

До недавнего времени этот вопрос мог восприниматься исключительно как сарказм, подобно дворовому «ну, если ты бессмертный, попробуй». Ясно же, что не бессмертный. И, конечно, невозможно гарантировать невлияние неконтролируемой среды на исполнение задачи в ней.

Однако над проблемой работают коллективы ученых, в частности, МФТИ и ОКБ САПР, и их работа уже дала первые результаты – реализация биометрической идентификации с помощью недоверенного мобильного устройства на удаленном сервере возможна (способ запатентован [8]).

Для решения других задач (их можно условно обобщить как «личный кабинет») таких нечувствительных к среде способов пока не существует, и если клиент или поставщик услуги хотят обеспечить ее защищенность, им необходимо контролировать среду.

Рассмотрим оба случая. Случай «личный кабинет» – на примере ДБО, так как это, наверное, самый очевидный с точки зрения значимости защищенности пример, а случай «идентификатор» – на примере условного волеизъявления, так как конкретные детали тут будут только отвлекать.

Снова о ДБО

На ДБО возможно огромное множество атак. Самые эффективные из них связаны с атаками на устройства клиентов, так как они осуществляются, можно сказать «раз и навсегда» – не требуют синхронизации действий злоумышленника и пользователя, слежки, контактов и психологического воздействия на клиента. Они требуют только установки на то устройство, с которого клиент банка работает с онлайн-банкингом, специального программного обеспечения, которое, как правило, попадает туда в виде «вируса», то есть записывается в долговременную память, а затем активируется и работает – заражает.

Если проблема в заражении, то решение – иммунитет. Для таких задач представляется полезным (хотя не панацеей, но все лучше, чем просто токен) использование отчуждаемого носителя вычислительной среды с вирусным иммунитетом, то есть попросту такого, который лишен функции записи в долговременную память. С него на планшет будет загружаться эталонная среда, в которой клиент банка будет работать только со своим банком и не делать ничего более. Затем отключать устройство и снова использовать планшет, как-угодно.

О таких устройствах, а также о том, чем они отличаются от обычных загрузочных флешек типа «live-CD» уже достаточно написано [9–11 и др.]. Главный их смысл сводится к тому, чтобы изолировать среду выполнения критичных функций от основной недоверенной среды устройства. Отнести их к мобильным решениям можно в том смысле, что тем компьютером, к которому подключается устройство с вирусным иммунитетом, может быть планшет (вариантов для телефонов пока на рынке на представлено). Но строго говоря, существуют и устройства, которые требуют только периферии – монитора (или телевизора) и, например, мыши, а блок связи используют собственный. Однако в обычном употреблении слов «мобильное решение» все же принято называть так именно телефоны и планшеты.

Идентификация с помощью недоверенного устройства

Наконец, последнее, что необходимо упомянуть, – как быть в тех случаях, когда недоверенное личное устройство (планшет, телефон) гражданина – участника цифровой экономики – должно выступать его идентификатором при совершении того или иного волеизъявления. Пусть это будет покупка колбасы.

Очевидно, что кроме колбасы и денег для покупки необходимо также намерение покупателя ее купить, иначе это уже не покупка, а Бог знает, что.

Предполагается, что убедиться в том, что купить колбасу – мое осознанное решение, должна помочь идентификация меня с помощью моего смартфона. Хорошо понятно, что далее возникает биометрическая идентификация, по целому ряду причин – она привычна в смартфонах, она кажется хорошо изученной и надежной, для нее не надо ничего запоминать или носить с собой, и так далее.

Однако, справедливости ради необходимо заметить, что хорошо изучена и поддержана длительным положительным опытом применения биометрическая идентификация исключительно в криминалистике. Которая, в свою очередь, имеет дело с совершенно другими инструментальными средствами, совершенно другими задачами идентификации и совершенно другими объектами идентификации. Диаметрально противоположные задачи у злоумышленников, пытающихся влиять на процесс идентификации. Очевидно, что использовать биометрический методы, разработанные для совершенно другой области применения, в цифровой экономике невозможно. Но это не означает, что биометрию необходимо отклонить совсем, тем более, что уже очевидно, что, как с ДБО, то, что так удобно, люди все равно не отклонят. Об этом уже многое написано [7; 12. С. 65-83], разработаны подход и концепция [13], в лаборатории МФТИ ведутся исследования и разрабатываются конкретные способы реализации этого подхода.

Коротко, суть сводится к следующему. Биометрический параметр, используемый для идентификации гражданина – участника цифровой экономики должен быть не статическим, а динамическим. Динамическими являются рефлексы человека, например, движение глаз при слежении за произвольным визуальным стимулом. Уязвимости недоверенного устройства, транслирующего стимул и считывающего движения глаз, а также уязвимости незащищенного канала связи не будут иметь значения в том случае, его стимул подается случайный – движения глаз неповторимы. Распознать, соответствуют ли данные конкретные движения тому человеку, который заявлен как объект идентификации, может нейросеть и не может хакер. Нейросеть, обученную так же, как та, что идентифицирует предъявленные данные в информационной системе банка, хакер создать не сможет, эта задача чрезвычайно сложная и решение ее ради атаки на счет отдельно взятого гражданина совершенно не рационально.

Обратим внимание – возможность реализации надежной идентификации с помощью недоверенного устройства ни в коем случае не сделает его доверенным. И использовать тот же смартфон не для идентификации при доступе к счету, а, например, для управления им – не следует. Не говоря уж о том, чтобы использовать его как удаленное рабочее место.

Это такая же недопустимая подмена инструментов как использование метода идентификации трупа или преступника для идентификации добропорядочного живого участника цифровой экономики при совершении им покупки. Ничего хорошего никогда не получается из применения хороших инструментов не по назначению – микроволновок для сушки кошек и варки яиц, микроскопов для забивания гвоздей, а трубопроводов для транспортировки древесины.

Для организации удаленной работы в корпоративной информационной системе нужны одни решения (защищенные АРМы), для задач класса «личный кабинет», если в них есть что терять (включая репутацию), – другие (решения, позволяющие выполнять отдельные задачи в изолированной среде), а для волеизъявления при помощи недоверенного устройства, если результат волеизъявления важен, – третьи (технология интерактивной рефлекторной биометрической идентификации).

СПИСОК ЛИТЕРАТУРЫ:

- Конявский В. А. Управление защитой информации на базе СЗИ НСД «Аккорд». Москва: «Радио и связь», 1999 – 325 c.

- Конявский В. А. Лопаткин С. В. Компьютерная преступность. Т. II. М., 2008. – 840 с.

- В сетях 5G уже найдены уязвимости. Новость от 27 февраля 2019 года // IXBT.com [электронный ресурс]. URL: https://www.ixbt.com/news/2019/02/27/v-setjah-5g-uzhe-najdeny-ujazvimosti.html (дата обращения: 24.08.2020).

- Конявский В. А., Гадасин В. А. Основы понимания феномена электронного обмена информацией. Минск: Серия «Библиотека журнала “УЗИ”», 2004. – 327c.

- Рекомендации по стандартизации Р 1323565.1.012-2017 «Криптографическая защита информации. Принципы разработки и модернизации шифровальных (криптографических) средств защиты информации» [электронный ресурс]. URL: http://docs.cntd.ru/document/556323231 (дата обращения: 24.08.2020).

- Приказ ФСБ России от 10.07.2014 г. № 378 «Об утверждении Состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств криптографической защиты информации, необходимых для выполнения установленных Правительством Российской Федерации требований к защите персональных данных для каждого из уровней защищенности» [электронный ресурс]. URL: http://base.garant.ru/70727118/ (дата обращения: 24.08.2020).

- Конявский В. А. Новая биометрия. Можно ли в новой экономике применять старые методы? // Information Sceurity\Информационная безопасность. 2018. № 4. С. 34–36.

- Конявский В. А. Интерактивный способ биометрической аутентификации пользователя. Патент на изобретение № 2670648, 24.10.2018, бюл. № 30.

- Конявский В. А. Серебряная пуля для хакера //Защита информации. INSIDE. СПб., 2013. № 4. С. 54–56.

- Конявский В. А. Серебряная пуля для хакера (Окончание) //Защита информации. INSIDE. СПб., 2013. № 5. С. 69–73.

- Конявская С. В. Безопасность безналичных расчетов: средства создания и поддержания доверенной среды // Расчеты и операционная работа в коммерческом банке. Методический журнал. М., 2020. № 2 (156). С. 37–50.

- Конявский В. А., Конявская С. В. Доверенные информационные технологии: от архитектуры к системам и средствам. М.: URSS. 2019. –264 с.

- Конявский В. А., Бродский А. В., Горбачев В. А., Карпов О. Э., Кузнецов Н. А., Райгородский А. М., Тренин С. А. Идентификация в компьютерных системах цифровой экономики // Информационные процессы, Том 18, № 4, 2018. С. 376–385.

Автор: Конявская-Счастная (Конявская) С. В.

Дата публикации: 13.11.2020

Библиографическая ссылка: Конявская С. В. Доверенные мобильные решения, 5G и другие кошмары // Inside. Защита информации. Спб., 2020. № 5 (95). С. 25–31.

Метки документа:

аутентификация

банки/дбо/клиент-банк/рс бр иббс-2.8-2015

биометрия

доверенная загрузка

доверенная среда и доверенные вычисления

доверенный сеанс связи (дсс) и средства его обеспечения (содс)

защита клиентских рабочих мест

идентификация

комплексное решение/интеграция

марш!

пкз 2020

рефлекторная биометрия

система удаленного доступа/распределенная система

управление/администрирование

уязвимости/угрозы/атаки

электронная подпись (эп) и средства электронной подписи (сэп)

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.