Доклады, выступления, видео и электронные публикации

Применение подходов и средств создания доверенного сеанса связи для безопасной работы гипервизоров в системах виртуализации

Технологии виртуализации набирают в настоящее время всё большую популярность. Это очевидно на уровне наблюдения и подтверждается результатами исследований (например, [1–3]). Вирутализация позволяет использовать ресурсы одной и той же физической ЭВМ различным пользователям с сохранением изоляции виртуальных машин различных пользователей и с возможностью использования удалённого доступа к ресурсам ЭВМ. Для обеспечения управления виртуальными машинами на физической ЭВМ (назовём её сервером) необходим гипервизор – программное или программно-аппаратное средство, устанавливаемое на сервер и предоставляющее доступ к его ресурсам.

Цель работы – рассмотреть методы защиты гипервизоров от несанкционированного доступа (НСД). Задачи – провести обзор существующих решений, а также предложить новый метод на основе создания доверенного сеанса связи. Актуальность темы заключается в том, что развитие технологий виртуализации ведёт к увеличению количества атак на эти системы, а существующие решения обладают рядом недостатков (об этом будет подробнее рассказано далее). Новизна работы состоит в том, что будет предложено решение, в котором гипервизор будет расположен на защищённом от записи разделе внешнего носителя, что автоматически гарантирует его целостность при загрузке.

Гипервизоры бывают двух типов: устанавливаемые непосредственно на «железо» сервера и не требующие для своей работы операционной системы, а также те, которым для взаимодействия с «железом» требуется операционная система. В этой статье мы будем рассматривать гипервизоры первого типа. Защита гипервизоров второго типа сводится главным образом к доверенной загрузке ОС, посредством которой они взаимодействуют с железом.

По статистике, к наиболее популярным гипервизорам, устанавливающимся непосредственно на «железо», относятся VMWare ESXi (далее ESXi), Hyper-V и KVM [4].

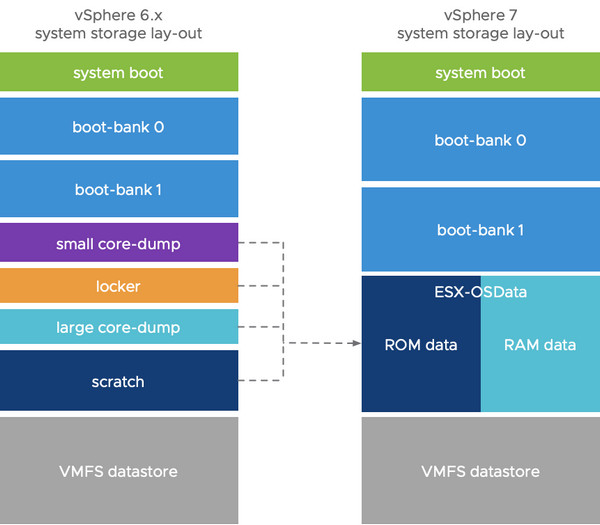

Мы подробнее рассмотрим решение на базе гипервизора ESXi, хотя оно также может быть реализовано на базе любого другого вышеперечисленного гипервизора. Структура разделов ESXI выглядит следующим образом: EFI-раздел, два boot-bank (основной и резервный). При переходе с версии ESXi 6 на ESXi 7 не необходимые для загрузки остальные разделы были объединены в один, хранящийся в долговременной памяти. Более подробно о структуре ESXi можно прочитать в документации [5].

рис. 1. Структура разделов ESXi в версиях 6 и 7

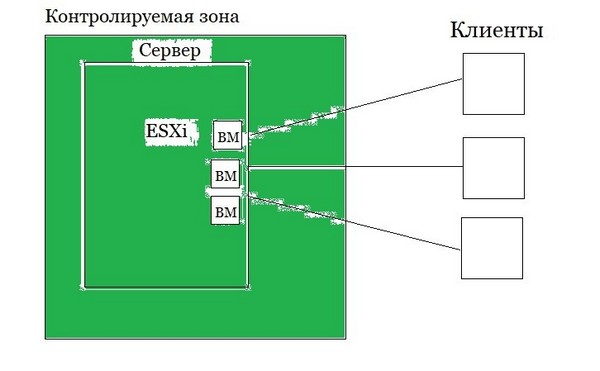

Объект защиты представляет собой находящийся внутри контролируемой зоны сервер, на котором должен функционировать гипервизор ESXi. На сервере расположены защищённые (например, при помощи «Аккорда-В.» виртуальные машины, к которым через сеть могут подключаться клиенты. Защита клиентов и защита сети выходят за рамки исследования, так как непосредственно к защите гипервизоров не относятся, поэтому в этой статье рассмотрены не будут. Схема объекта показана на рис. 2. Тёмным цветом выделена область, защита которой рассматривается в данной статье.

рис. 2. Схема объекта

Для гипервизоров характерно наличие угрозы НСД, точнее, от одной из разновидностей НСД – несанкционированного внесения изменений в образ гипервизора, в результате которого может быть нарушена целостность программного обеспечения (например, установлено вредоносное ПО). Нарушение работы гиперрвизора может привести к нарушениям работы сервера, что, в свою очередь, может повлечь нежелательные последствия и на клиентских ЭВМ: например, возможен отказ в обслуживании или распространение вредоносного ПО.

Существует несколько подходов по обеспечению защиты гипервизора от НСД. Один из них – использование средств доверенной загрузки, таких как Аккорд-АМДЗ, о котором подробнее можно прочитать в статье [6], Инаф, Средства доверенной загрузки уровня BIOS. Данный метод надёжен, но имеет ряд недостатков. Для использования Аккорда-АМДЗ необходимо наличие свободного слота PCI-express, который имеется не на всех современных серверах. Для подключения Инаф необходим свободный USB-порт, которых в распоряжении может быть достаточно мало. Кроме того, USB-порт необходим для подключения аппаратного идентификатора, работающего с СДЗ. СДЗ уровня BIOS не требует ни слота PCI-express, ни USB-порта (кроме как для идентификатора), но в некоторых серверах BIOS защищён от записи программными средствами, а использование программатора может быть затруднено, если чип с BIOS не является съёмным.

Альтернативный подход к обеспечению защиты гипервизора от НСД – использование средства обеспечения доверенного сеанса связи (подробнее о концепции которого в статьях [7, 8]). Это устройство представляет собой загрузочную флэшку с несколькими разделами, для каждого из которых установлены свои политики чтения и записи, которые могут меняться при вводе корректного пин-кода [9]. ESXi можно разместить на разделе с правами Read only, с которого и будет производиться загрузка, таким образом будет решена проблема целостности объектов гипервизора, т. е. не надо будет дополнительно проверять целостность компонентов гипервизора, а сам носитель, если его выставить первым загрузочным устройством в настройках BIOS сервера, будет выполнять функции перехвата управления. Таким образом, получится своего рода «неатомарный» РКБ, описанный в статье [10]. Проблема размещения ESXi на неизменяемом разделе – невозможность обновления, которое периодически требуется для гипервизора. Решением проблемы может стать временный перевод раздела с ESXi в режим Read-Write (RW).

Рассмотренные выше решения обладают рядом недостатков. Далее опишем устройство, для которого эти недостатки не будут характерны. Устройство представляет из себя защищённый загрузочный носитель. На носителе с установленным специальным ПО, позволяющим разграничить доступ к разделам носителя, создаётся раздел, на который кладётся ESXi. В результате получится своего рода дистрибутив ESXi на специальном носителе. Аналогичный подход применяется также, например, при создании СДЗ, которое может обеспечить доверенную загрузку нескольких серверов [11]. Раздел с ESXi по умолчанию установлен в режим RO. При запуске сервера сначала стартует специальное ПО носителя, которое затем передаёт управление ESXi, если загрузка не была прервана.

Обновления ESXi можно провести в двух режимах: автоматическом и ручном (подробнее об этом можно прочитать в документации ESXi [12]). При автоматическом обновлении ESXi будет запущен и установит предварительно помещённые на другой раздел носителя обновления своими штатными средствами. Недостаток этого метода в том, что ESXi будет загружен с раздела, который можно изменять. При ручном методе данные для обновления можно записать на раздел с ESXi, не запуская сам гипервизор. Для этого необходимо посредством ПО на загрузочном разделе носителя будет загрузить не сам ESXi, а предварительно подготовленный раздел с обновлениями. В любом случае при необходимости обновления перед стартом ESXi при помощи ПО носителя раздел временно переводится в режим RW (для перевода необходимо будет ввести пин-код). После установки обновлений сервер перезагружается, а раздел с ESXi вновь устанавливается в режим RO. Далее можно вновь загрузить ESXi уже с неизменяемого раздела и продолжить работу сервера в штатном режиме.

При необходимости и наличии нужного числа USB-портов для подключения ещё и аппаратного идентификатора носитель со специальным ПО и ESXi можно дополнить СДЗ, выделив на носители разделы под ОС СДЗ и базу данных. При таком решении перед стартом ESXi будет сначала запускаться СДЗ, который обеспечит доверенную загрузку гипервизора. Преимущество перед решением, использующем только СДЗ (например, «Инаф») заключается в наличии неизменяемого раздела, с которого запускается ESXi. Ведь СДЗ может обеспечить только доверенную загрузку, а состояние сервера в процессе его работы СДЗ не контролирует. При данном решении загрузка с изменяемого раздела будет производится только для установки обновлений в автоматическом режиме. Схема такого носителя приведена на рис. 3

рис. 3. Схема носителя с ПО разграничения доступа, СДЗ и ESXi

Разделы со специальным ПО и ESXi на носителе должны присутствовать обязательно, раздел с СДЗ — опционально. Если планируется проводить ручную установку обновлений, то также необходимо создать раздел, на который будут помещаться обновления.

Сценарий работы устройства таков:

- Запускается специальное ПО, расположенное на первом разделе носителя.

- В случае, если в течение определённого времени загрузка не была прервана, загружается ESXi со своего раздела.

- Прерывание загрузки после старта специального ПО может позволить:

- перевести раздел с ESXi из режима RO в режим RW и обратно

- продолжить загрузку не с ESXi-раздела, а с раздела с обновлениями.

- При наличии СДЗ специальное ПО передаёт управление не загрузчику ESXi, а СДЗ, которое после успешного прохождения процедур идентификации-аутентификации и контроля целостности уже передаёт управление загрузчику ESXi.

Данное решение применимо при условии, что сервер находится внутри контролируемой зоны, а загрузка с иных носителей или без установленного защищённого загрузочного носителя невозможна.

Таким образом, в статье было предложено решение, обеспечивающее защиту гипервизора от несанкционированного доступа на основе создания ДСС. Это решение позволит обеспечить целостность раздела с ESXi, возможность безопасного обновления гипервизора в ручном режиме и будет требовать наличие всего одного свободного USB-порта. Решение, включающее в себя СДЗ, потребует дополнительный USB-порт для подключения аппаратного идентификатора, но компенсирует этот недостаток возможностью провести доверенную загрузку ESXi с изменяемого раздела для автоматического обновления. Данное решение может оказаться актуальным для компаний, использующих сервера с расположенными на них виртуальными машинами, безопасность подключения к которым необходимо обеспечить.

Список использованной литературы

- Мозолина Н. В. Защита виртуализации «в эпоху бурного развития» // Information Security / Информационная безопасность. 2019. № 1. С. 29.

- Каннер А. М. Разграничение доступа в Linux при использовании средства виртуализации kvm // Вопросы защиты информации. 2019. № 3. С. 3–7.

- Александр Маляревский. Виртуализация как тренд 2020 // Сайт журнала CRN/RE — URL: https://www.crn.ru/news/detail.php?ID=141879

- Сравнение гипервизоров: KVM, Hyper-V или VMware? // Сайт компании Xelent — URL: https://www.xelent.ru/blog/sravnenie-gipervizorov-kvm-hyper-v-ili-vmware/

- Что изменилось в структуре дисковых разделов (Partition Layout) на платформе WMware vSphere 7? // Сайт «VM GURU» — URL: https://www.vmgu.ru/news/vmware-vsphere-7-disk-partition-layout

- Конявский В. А. Управление защитой информации на базе СЗИ НСД «Аккорд». // М.: «Радио и связь», 1999. — 325 c.

- Каннер А. М. Средство организации доверенного сеанса как альтернатива доверенной вычислительной среде // Информационные технологии управления в социально-экономических системах. Вып. 4. – М., 2010. – С. 140–143.

- Конявский В. А. Доверенный сеанс связи. Развитие парадигмы доверенных вычислительных систем — на старт, внимание, МАРШ! // Комплексная защита информации. Материалы XV Международной научно-практической конференции (Иркутск (Россия), 1—4 июня 2010 г.)

- Чугринов А. В. Доверенные сеансы связи и средства их обеспечения // Information Security / Информационная безопасность. 2010. № 4. С. 54-55.

- Алтухов А.А. Неатомарный взгляд на РКБ как на композицию перехвата управления и контроля целостности // Материалы XX научно-практической конференции «Комплексная защита информации», Минск, 19–21 мая, 2015. С. 53–55.

- Алтухов А. А. Концепция персонального устройства контроля целостности вычислительной среды. // Вопросы защиты информации. № 4. С. 64-68.

- VMware ESXi Upgrade // Сайт компании VMWare — URL: https://docs.vmware.com/en/VMware-vSphere/7.0/com.vmware.esxi.upgrade.doc/

Автор: Хмельков А. Д.

Дата публикации: 05.10.2020

Выходные данные: 13-15 сентября 2020 года, Московская область

Обратная связь

Отправьте нам сообщение или закажите обратный звонок.